איור הצפנה

גיימרים שמתכוונים להוריד משגר משחקי EPIC , הפלטפורמה המשמשת לגישה למשחק וידאו מרובה משתתפים מקוון פופולרי מאוד Fortnite, מתעתעת בקמפיין תוכנה זדונית חדש. בהתחשב במספר הגבוה של השחקנים הפעילים ורבים אחרים שמעוניינים במשחקים המוצעים על ידי EPIC Games, ייתכן שהורד החדש ועמוס הווירוסים היה נגיש, הורד והתקין אותו באופן חסר חשד על ידי רבים.

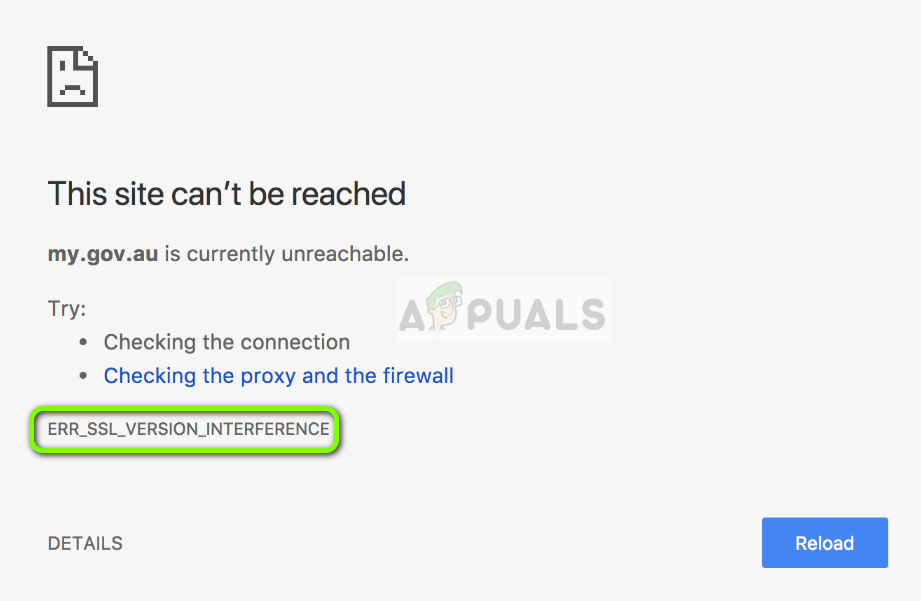

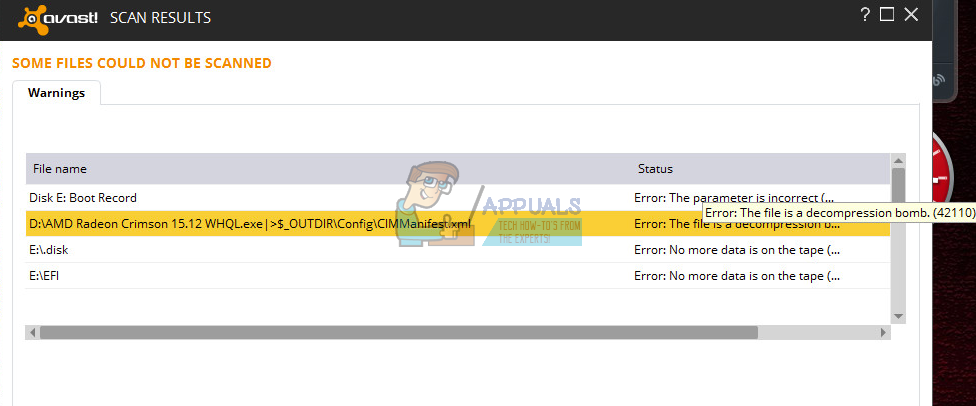

קמפיין LokiBot חדש מנסה להדביק משתמשים על ידי התחזות למשגר EPIC Games. הקמפיין יצר בצורה חכמה מערך משגר כפול הדומה לאתר ולהיישום המקורי להורדת משגר EPIC Games. ההורדה המזויפת מוצעת בקפידה למשתמשים תמימים באמצעות מסעות דיוג או דיוור המוני. יתר על כן, המשגר המזויף המלא של LokiBot כולל כמה טריקים כדי למנוע איתור ומחיקה על ידי תוכנות אנטי-וירוס פופולריות.

תוכנות זדוניות טרויאניות של LokiBot מנסות לרכוב על משחקי EPIC ופופולריות של פורטנייט:

עברייני רשת מפיצים סוג רב עוצמה של תוכנות זדוניות טרויאניות על ידי זיוף משגר לאחד ממשחקי הווידאו הפופולאריים בעולם. הקמפיין החדש של LokiBot מנסה להדביק משתמשים על ידי התחפשות למשגר של EPIC Games, המפתח הראשי והמפיץ של משחק הווידאו המרובה משתתפים המקוון הפופולרי Fortnite.

קמפיין תוכנות זדוניות טרויאני של LokiBot מתחפש למשגר משחקים פופולרי https://t.co/cv52zfLrXg

- ZDNet (@ZDNet) 17 בפברואר 2020

חוקרי אבטחת סייבר במגמת מיקרו חשפו לראשונה את קמפיין התוכנות הזדוניות של LokiBot Trojan. לטענתם, שגרת ההתקנה החריגה סייעה לנגיף להימנע מגילוי על ידי תוכנת אנטי-וירוס. החוקרים טוענים כי מפתחי משגר או הורדת ה- EPIC המזויף של EPIC מפיצים אותו באמצעות הודעות דוא'ל בנושא פישינג. הודעות דוא'ל אלה נשלחות בכמות גדולה ליעדים פוטנציאליים.

הורדת המשחקים המזויפת של EPIC משתמשת בלוגו החברה המקורי כדי להיראות לגיטימי. אגב, יוצרי התוכנות הזדוניות של LokiBot Trojan השתמשו בקביעות במסעות דוא'ל של דיוג כדי לפרוס את הנגיפים שלהם. בעוד שכמה פלטפורמות דוא'ל מסוגלות לאתר ולסמן הודעות דוא'ל המוניות כדואר זבל, כמה הודעות דוא'ל שעשויות להיות מוקפדות עשויות לחמוק.

כיצד משגר משחקי ה- EPIC המזויף החדש LokiBot תוכנות זדוניות טרויאניות מדביק מחשבים?

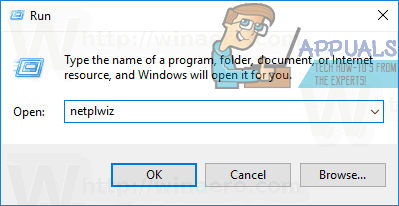

לאחר שמשתמש חסר חשד הוריד את משגר ה- EPIC המזויף המזויף שנדבק בתוכנות זדוניות של LokiBot Trojan, הנגיף מפיל שני קבצים נפרדים - קובץ קוד מקור C # והפעלה .NET - לספריית נתוני האפליקציה של המכונה. קוד המקור של C # מעורפל בכבדות. הוא מכיל כמות גדולה של קוד חסר משמעות או זבל שנראה כטכניקת מיסוך כדי למנוע מתוכנת אנטי-וירוס ללכוד את הנגיף.

לאחר עקיפה מוצלחת של כל אמצעי האבטחה במכונה, קובץ .NET קורא ומרכיב את קוד ה- C #. במילים אחרות, הקמפיין מקודד את החבילה ומפענח אותו לפני ביצוע ה- LokiBot במחשב הנגוע.

LokiBot תוכנות זדוניות גונבות נתונים תחת השם https://t.co/gCpdosLVT8

פריצות חדשות #EpicGames #EpicGamesLauncher #LokiBotMalware # תוכנה זדונית- TechDator (@TechDator) 17 בפברואר 2020

התוכנה הזדונית של LokiBot Trojan הופיעה לראשונה בשנת 2015. היא נועדה ליצור דלת אחורית למערכות Windows נגועות. התוכנה הזדונית נועדה לגנוב מידע רגיש מהקורבנות. התוכנה הזדונית מנסה לגנוב שמות משתמש, סיסמאות, פרטי בנק ותוכן ארנקי המטבעות.

הכלי הנפוץ ביותר בתוך התוכנה הזדונית הוא מפתח מפתח שמנטר את פעילות הדפדפן והשולחן העבודה. הגרסה החדשה של תוכנות זדוניות טרויאניות LokiBot בעצם מתקין דלת אחורית הנדרשת לגניבת מידע, מעקב אחר פעילות, התקנת תוכנות זדוניות אחרות. עם זאת, ניתן להשתמש בו גם לפריסת תוכנות זדוניות נוספות או ווירוסים.

משתמשים או גיימרים מוזהרים שהם מורידים רק תוכנות וקבצים מצורפים ממקורות מהימנים. משחקי EPIC ומפתחי תוכנה לגיטימית יכולים לעבוד עם ארגוני אבטחה לפרוס פתרונות אבטחה המאבטחים רשתות ולגלות איומים פוטנציאליים.

תגים אבטחת סייבר אפוס