הדרכה טכנית בממשק

SegmentSmack, פגיעות שיכולה לאפשר מניעת התקפות שירות בעת ניצולן, זכתה לתהילה ולפופולריות מיידית כאשר הוקדמה על ידי חטיבת הסייבר אבטחת הסייבר של אוניברסיטת קרנגי מלון. עם זאת, העיתונאים לא הצליחו להכיר בכך שהפגיעות המדווחת אכן תוקנה שבועיים לפני כן בגרעיני לינוקס 4.9.116 וגם ב- 4.17.11.

לדברי החוקרים באוניברסיטה, הפגיעות גרמה לתקיפת מניעת שירות בכך שהיא אילצה את המערכת 'לבצע שיחות יקרות מאוד ל- tcp_collapse_ofo_queue () ו- tcp_prune_ofo_queue () עבור כל חבילה נכנסת.' אמנם זה נכון, אך הפגיעות אכן תוקנה ומפיצי לינוקס רבים כמו SUSE כבר יישמו את העדכונים. אף על פי שחלק מהמפיצים כמו רד האט מפגרים מאחוריהם, העובדה נותרה כי העדכונים זמינים והמפיצים הפיגורים יתפסו גם הם בקרוב מאוד.

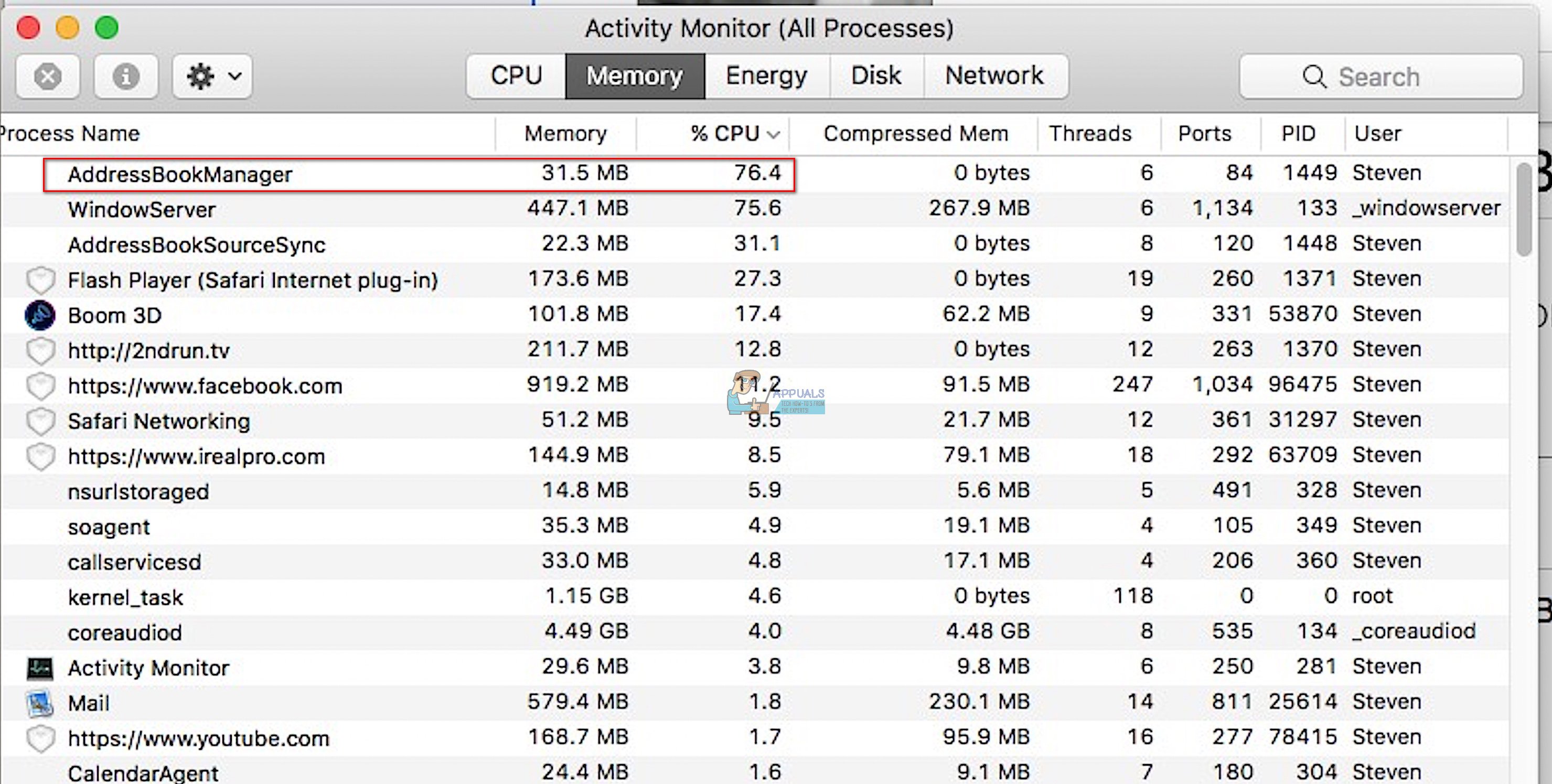

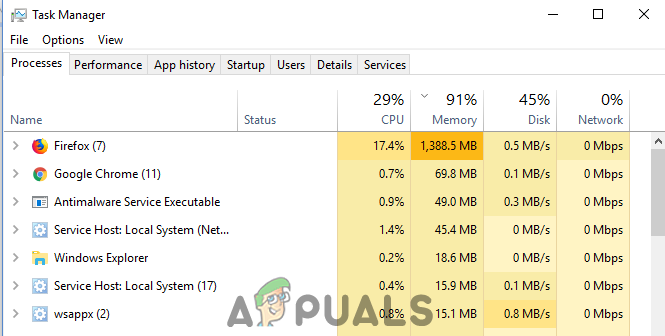

על פי ייעוץ פורסם באתר של רד האט, לפגיעות הוקצה התווית CVE-2018-5390 . למרות יכולתו של הנצל לגרום לרוויית מעבד ולהתרסקות DoS, תחזוקת קריסת ה- DoS תדרוש 'הפעלות TCP דו-כיווניות מתמשכות לנמל פתוח נגיש, ולכן לא ניתן לבצע את ההתקפות באמצעות כתובות IP מזויפות.' אם ההתקפה מתבצעת עם 4 זרמים, היא עלולה לגרום לרוויה של 4 ליבות מעבד כפי שמוצג להלן.

4 זרמי ליבה של מעבד. כובע אדום

נמצא שלמרות שהחוקרים באגף CERT / CC של אוניברסיטת קרנגי מלון הציגו ניתוח מעמיק של הפגיעות, הם לא לקחו בחשבון את הדרישות הדרושות כדי לשמור על קריסת ה- DoS, מה שהופך את הפגיעות לנשמעת גרועה בהרבה ממה שהיא באמת.

על פי הייעוץ, הפגיעות של Segment Smack משפיעה על Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 בזמן אמת, RHEL 7 עבור ARM64, RHEL 7 עבור Power ו- RHEL Atomic Host. עדיין לא פורסמו טכניקות הפחתה באתר. עם זאת, היא מצהירה כי רד האט פועלת על שחרור העדכונים והטכניקות ההמתנה הדרושים כדי למנוע את הסיכון לניצול.

![[FIX] קוד שגיאה ERR_MISSING_PARTNUMBER בעת הפעלת Office?](https://jf-balio.pt/img/how-tos/81/error-code-err_missing_partnumber-when-activating-office.png)