סמלי לוגו שנוצרו כדי לציין את הפגיעויות של התמוטטות וספקטרום. נקודות זכות תמונה: חדשות ההאקר

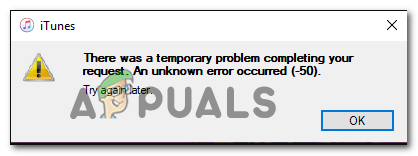

מעבד שמדביק פגיעות התגלה על ידי היצרנים הטכנולוגיים בקיץ 2017 ומידע על הפגיעות בשם 'ספקטר' פורסם לאחר מכן לציבור בתחילת השנה. מאז, אינטל, שהשבבים שלה היו ממש בלאגן של כל זה, העמידה סכום של 100 אלף דולר על הדיווח על פגיעות שהתפתחו של מעמד הספקטר, ולדימיר קיריאנסקי של MIT וקרל וולדספורגר המונע בעצמו הבטיחו את הפרס הכספי להקדמה. תחקיר מפורט על שתי הפגיעות בענף אחת בגרסה אחת: ה- Spectre 1.1 ו- Spectre 1.2, בהתאמה.

בקיריאנסקי וולדספורגר עיתון פורסם ב- 10 ביולי 2018, המתאר את הפרטים של נקודות התורפה של Specter 1.1 ו- Specter 1.2, מוסבר כי לשעבר 'מנוף חנויות ספקולטיביות ליצירת הצפת מאגר ספקולטיבית' ואילו האחרון מאפשר לחנויות ספקולטיביות 'להחליף נתונים לקריאה בלבד ”במנגנון דומה לזה המשמש בפגיעות של מחלקת ספקטר 3.0 המכונה Meltdown. בשל האופי הבסיסי של הליקויים בכיתת ספקטר, הם אינם דבר שניתן לסכל לחלוטין על ידי סדרת עדכונים או תיקונים, הם דורשים שינוי מוחלט בתכנון עיבוד המחשב הבסיסי, אך החדשות הטובות בעניין הן כי התקפות יכולות להתרחש רק במכשירים המאפשרים חופש ניצול גדול יותר כאשר הקוד הזדוני יכול לעכב ולהפעיל.

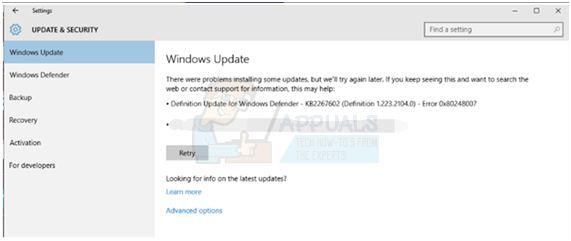

כדי למנוע ניצול, מיקרוסופט ווינדוס פרסמה עדכוני תוכנה המשדרגים את הגדרות האבטחה של מערכת ההפעלה ודפדפן כרום פרסם עדכוני אבטחה המונעים מ- javascript של אתר אחד לגשת לזה של אחר על מנת לעצור את עקיפת הקוד מזיכרון אחד. מיקום לאחר בסך הכל. פשוט ביצוע עדכונים בשתי החזיתות הללו מקטין את הסיכון לניצול ב- 90% מכיוון שהוא מגן על המכשיר בעורף ומגביל את הזרקת תוכנות זדוניות מהאינטרנט. ללא תוכן זדוני של תושבים המשתמש בתזמון זיכרון מטמון כדי לתקוף בנקודות מסוימות על מנת לחלץ מידע פרטי המאוחסן במכשיר, ההתקנים כביכול בטוחים מהאחיזה מהתקפות מחלקה ספקטר.

אינטל פרסמה עדכוני מערכת לתיקון המנצלים בצורה הטובה ביותר במצב הנוכחי של המכשירים שלה ומיקרוסופט פרסמה באתר האינטרנט מדריכי הפחתה ידידותיים למשתמש כדי לאפשר למשתמשים להימנע מהתקפות על ידי ביצוע כמה צעדים פשוטים גם במחשבים האישיים שלהם. . ההשפעה של נקודות התורפה של מחלקת הספקטר משתנה מענף אחד של הפגם למשנהו, אך היא יכולה להיות רדומה כמעט כמו שום דבר, אך מצד שני היא יכולה להוות איומי אבטחה על ידי חילוץ נתונים או אפילו איומים פיזיים על המכשיר על ידי העמסת יתר על המעבד. כך שהוא מתחמם יתר על המידה כפי שרואים, באופן לא מספיק אירוני, בכמה מכשירי HP Spectre שמתמודדים עם הפגיעות של Specter 3.0.

כדי להבין את נגיף ה- Spectre ומדוע אנו לא נשטוף אותו בקרוב, עלינו להבין את אופי המתודולוגיה הנהוגה במעבדי המחשבים של ימינו, מה שמוסבר היטב בניתוח אינטל של ערוצי צד ביצועים ספקולטיביים. נייר לבן . במירוץ לעוצמת העיבוד הגדולה ביותר, מעבדים רבים כמו אינטל עצמה הפעילו ביצוע ספקולטיבי הצופה לפקודה מראש כדי לאפשר ביצוע חלק שאינו צריך להמתין להפעלת פקודות קודמות לפני שניתן יהיה לבצע את הפקודה הבאה. כדי לשפר את התחזיות, המנגנון משתמש בשיטות מטמון ערוץ צדדיות המתבוננות במערכת. בכך, ניתן להשתמש בערוץ צד לתזמון זיכרון המטמון כדי לאמוד אם פיסת מידע מסוימת קיימת ברמת מטמון מסוימת. זה מודד בהתבסס על הזמן שנדרש לאחזור הערכים ככל שככל שתקופת הגישה לזיכרון נמשכת זמן רב יותר, ניתן להסיק שככל שנתון זה רחוק יותר. שימוש לרעה במנגנון התצפית השקט הזה במעבדי מחשב הביא לדליפת פוטנציאל ערוץ צדדי של מידע פרטי על ידי הערכת ערכו באותו אופן שנעשה בכדי לחזות ביצוע הפקודה כמתוכנן.

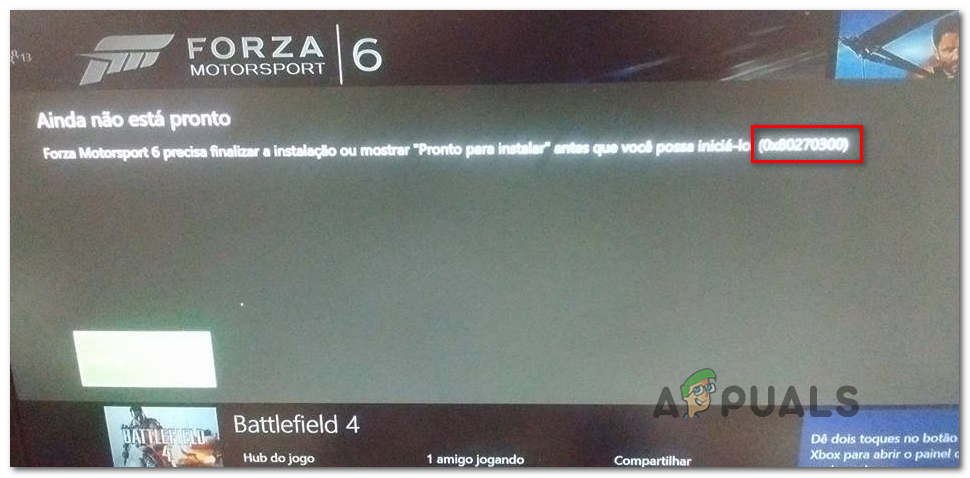

הפגיעות של מחלקת הספקטר פועלות באופן שמנצל את המנגנון הזה. הגרסה הראשונה היא זו שבה פיסת תוכנה זדונית שולחת קוד פקודה פסאודו שמבקש לבצע את הפעולות הספקולטיביות כדי לגשת למיקום בזיכרון הדרוש להמשך. מיקומים שאינם זמינים בדרך כלל בזיכרון זמינים לתוכנות זדוניות באמצעות מעקף זה. ברגע שהתוקף מצליח למקם את התוכנה הזדונית במיקום בו הוא מעוניין לחלץ מידע, התוכנה הזדונית יכולה לפעול כדי לשלוח את העובד הספקולטיבי מחוץ לתחום כדי לאחזר פעולות תוך הדלפת הזיכרון של עניין ברמת המטמון. הגרסה השנייה של נקודות התורפה של מחלקת הספקטר משתמשת בגישה דומה, למעט קו צדדי מסועף המביא ערכי נתונים באותה צורה בשיתוף פעולה עם ספקולציות רגילות.

כפי שאתה יכול להבין עכשיו, אין כמעט שום דבר שאתה יכול לעשות בכדי לפתור את הבעיה מכיוון ששחקנים זדוניים הצליחו למצוא דרכים לשקוע בשיניים בתוך פרצות הבד שמבסס את הבסיס של מעבדי מחשב של אינטל (ואחרים כולל IRM). . הפעולה היחידה שניתן לנקוט בשלב זה היא פעולה מקילה מונעת המונעת מגורמים זדוניים כאלה להתגורר במערכת ולנצל את הפגיעות הבסיסית הזו של המכשיר.

אינטל: המעבד המושפע ביותר

![[FIX] שגיאת זמן ריצה בעת התקנת Malwarebytes (לא ניתן היה להתקין את ה- Proc)](https://jf-balio.pt/img/how-tos/22/runtime-error-when-installing-malwarebytes.jpg)