שרת מדיה אוניברסלי. חיתוך כבל

פגיעות בעיבוד ישויות חיצוניות ב- XML מחוץ לתחום נמצאה על ידי כריס מובלי במנוע הניתוח של XML בגרסת 7.1.0 של Universal Media Server. הפגיעות, הקצתה את התווית השמורה CVE-2018-13416 , משפיע על הפונקציונליות Simple Service Discovery Protocol (SSDP) ופונקציונליות Plug and Play (UPnP) האוניברסלית של השירות.

שרת מדיה אוניברסלי הוא שירות בחינם שמעביר שמע, וידאו ותמונות למכשירים התומכים ב- DLNA. זה עובד טוב עם סוני פלייסטיישן 3 ו -4, Xbox 360 ו- One של מיקרוסופט, ומגוון רחב של סמארטפונים, טלוויזיות חכמות, צגים חכמים ונגני מולטימדיה חכמים.

הפגיעות מאפשרת לתוקף לא מאומת על אותו LAN לגשת לקבצים במערכת עם הרשאות זהות לזו של המשתמש המורשה שמפעיל את שירות ה- Universal Media Server. התוקף מסוגל גם להשתמש בחיבורי חסימת הודעות שרת (SMB) כדי לתפעל את פרוטוקול האבטחה של NetNTLM לחשיפת מידע שניתן להמיר לטקסט ברור. ניתן להשתמש בזה בקלות לגניבת סיסמאות ואישורים אחרים מהמשתמש. באמצעות אותו מנגנון, התוקף יכול לבצע פקודות במכשירי Windows מרחוק על ידי קריאת תיגר או תגובה לפרוטוקול האבטחה של NetNTLM.

שירות SSDP שולח שידור UDP לשדרוג 239.255.255.250 ביציאה 1900 לגילוי והתאמה של התקני UPnP. לאחר יצירת חיבור זה, המכשיר שולח חזרה מיקום לקובץ XML של Device Descriptor המכיל מידע נוסף על המכשיר המשותף. UMS ואז רותם מידע מקובץ XML זה באמצעות HTTP כדי ליצור את החיבור. הפגיעות בכך מתעוררת כאשר תוקפים יוצרים קבצי XML משלהם במקום המיועד, ומאפשרים להם לתפעל את התנהגות UMS ואת התקשורת שלה בנושא זה. כאשר UMS מנתח את קובץ ה- XML הפרוס, הוא ניגש ל- SMB במשתנה $ smbServer, ומאפשר לתוקף להשתמש בערוץ זה כדי לאתגר או להגיב לפרוטוקול האבטחה של NetNTLM כרצונו.

הסיכון לפגיעות זו הוא התפשרות של מידע רגיש לכל הפחות וביצוע פיקוד מרחוק ברמת הניצול הגבוהה ביותר. נמצא כי הוא משפיע על גרסה 7.1.0 של שרת המדיה האוניברסלי במכשירי Windows 10. יש גם חשד שגרסאות קודמות של UMS פגיעות לאותה בעיה אך עד כה נבדקה רק גרסה 7.1.0.

הניצול הבסיסי ביותר של פגיעות זו דורש מהתוקף להגדיר את קובץ ה- XML לקרוא את הדברים הבאים. זה מעניק לתוקף גישה לפרוטוקול האבטחה של NetNTLM, ומאפשר תנועה רוחבית דרך הרשת על בסיס חשבון נפגע יחיד.

& xxe; & xxe-url; 1 0אם התוקף מנצל את הפגיעות על ידי ביצוע רשע-ssdp כלי ממארח ומשגר מאזין netcat או Impacket על אותו מכשיר, התוקף יוכל לתפעל את תקשורת ה- SMB של המכשיר ולחלץ נתונים, סיסמאות ומידע בטקסט ברור. תוקף יכול גם לאחזר מידע מלא בשורה אחת מקבצים מהמחשב של הקורבן מרחוק על ידי הגדרת קובץ ה- XML של Device Descriptor לקרוא את הדברים הבאים:

&לִשְׁלוֹחַ;זה מבקש מהמערכת לחזור לאסוף קובץ data.dtd אחר אותו התוקף יכול להגדיר לקרוא:

%את כל;על ידי מניפולציה בשני הקבצים הללו, התוקף יכול לאחזר מידע בשורה אחת מקבצים במחשב הקורבן בהתחשב בכך שהתוקף מגדיר את הפקודה לחפש במקום ספציפי.

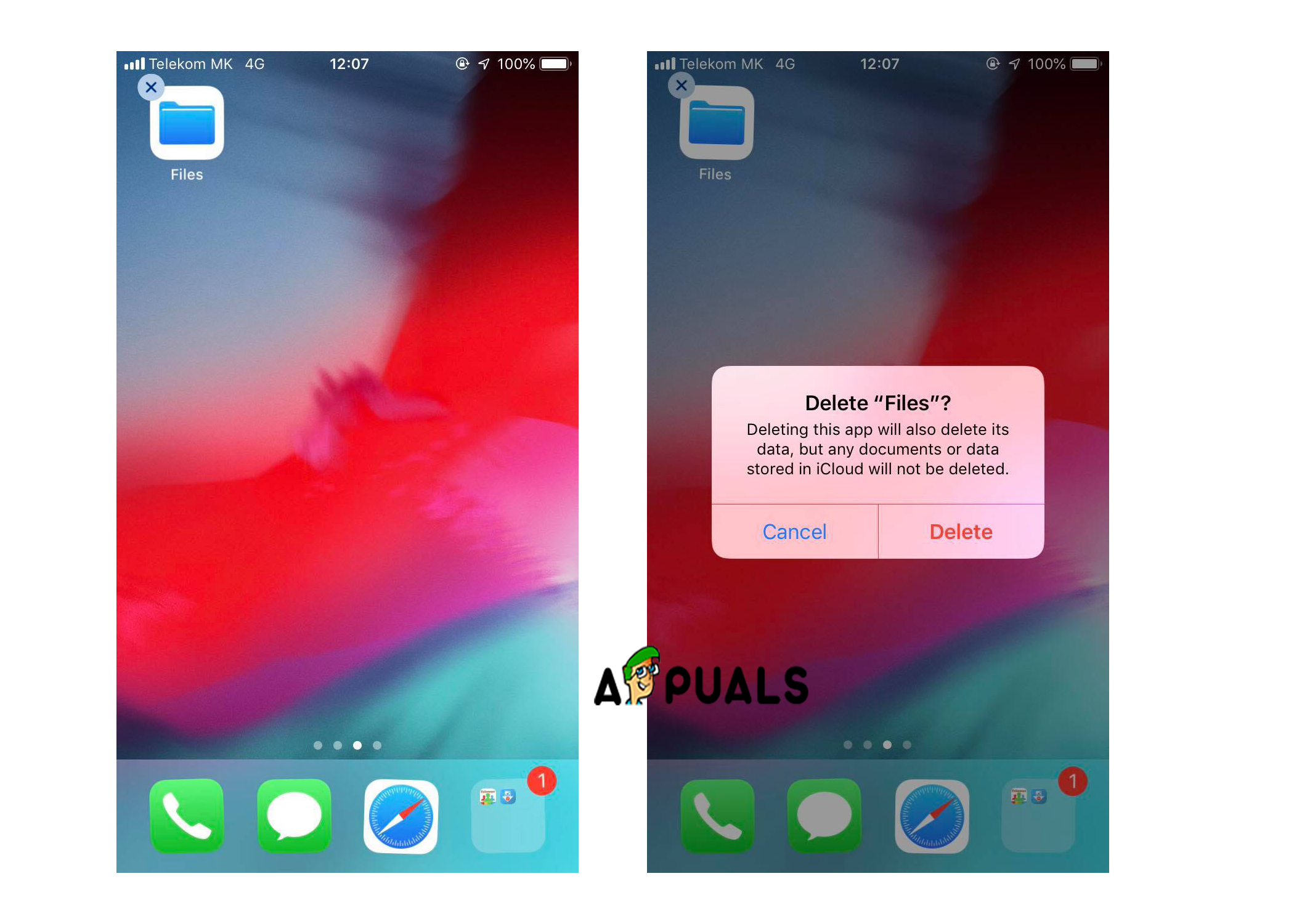

ל- UMS התבשרו על פגיעות זו תוך מספר שעות מגילויה והחברה הודיעה כי הם עובדים על תיקון לפתרון בעיית האבטחה.

![[FIX] עצור קוד שגיאה 0x00000024 BSOD ב- Windows](https://jf-balio.pt/img/how-tos/02/stop-error-code-0x00000024-bsod-windows.jpg)