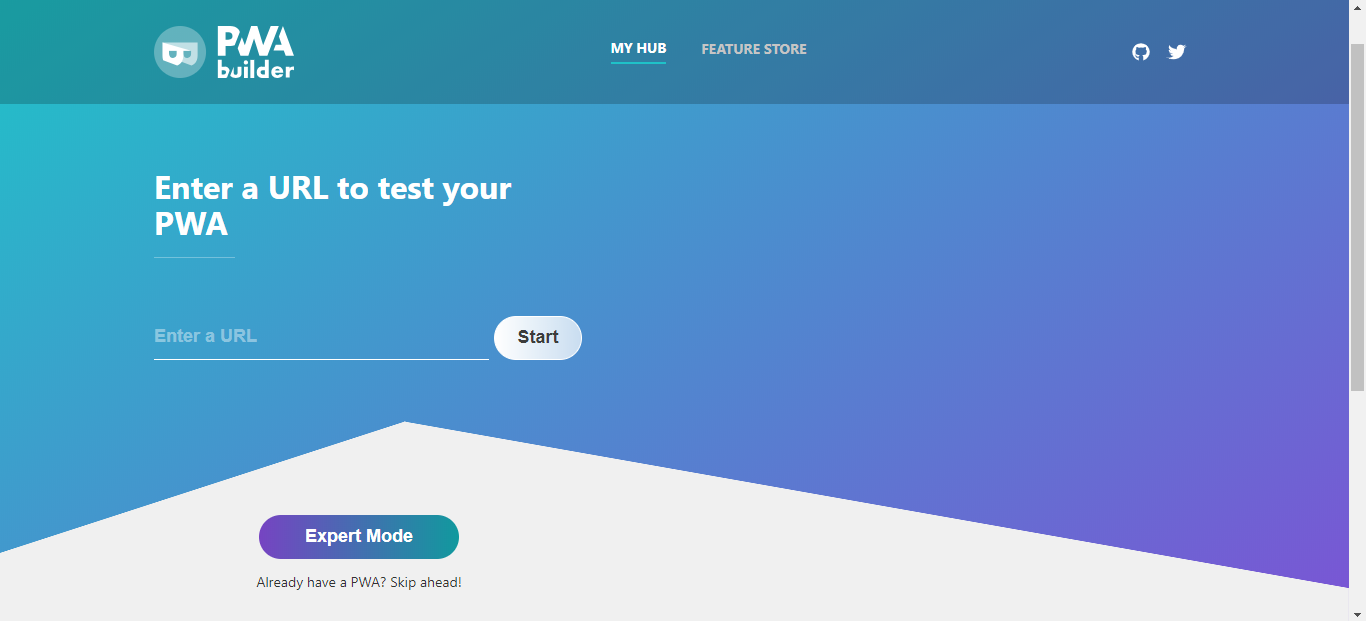

ממשק MITMWEB. MITMProxy

ה CVE-2018-14505 התווית ניתנה לפגיעות שהתגלתה בממשק המשתמש מבוסס האינטרנט של Mitmproxy, mitmweb. בפגיעות נתקל בתחילה יוזף גאג'ודסק בפראג שתיאר כי היעדר הגנה מפני כניסה מחדש של DNS בממשק mitmweb עלול להוביל לאתרי אינטרנט זדוניים הניגשים לנתונים או להריץ מרחוק קבצי סקריפט פיתוניים שרירותיים במערכת הקבצים על ידי הגדרת אפשרות התצורה של סקריפטים.

הוכחה של מושג סופקה גם על ידי גאגדוסק כדי להציג ניצול אפשרי.

הוכחת מושג זו התבססה על הוכחה גנרית אחרת של טרוויס אורמנדי.

נראה כי הדרך הטובה ביותר למתן זאת באופן מיידי היא על ידי התאמת שם המארח '(localhost | d + . D + . D + . D +)' כך שמשתמשים יוכלו להימנע מפגיעות מחדש של DNS תוך יכולת גישה mitmweb גם ממארחים אחרים. פיתרון קבוע יותר יכלול אימוץ של פיתרון בסגנון jupyter שבו ממשק האינטרנט יהיה מוגן בסיסמה ויעביר אסימון גישה לדפדפן. שיחת פתח. ניתן גם ליישם רשימת היתרים מבוססת כותרת ראשית כדי להשיג את אותו אפקט המאפשר גישה לכתובת ה- localhost או ה- IP כברירת מחדל. תמיכה ב- ipv6 קוד כדי לשפר את ההגנה מפני כריכה מחדש של DNS נכתב על ידי מפתח mitmproxy וסטודנט לתואר שלישי מקסימיליאן הילס בתגובה לרישום הפגיעות הזו ב- CVE MITER.