אי אפשר להכחיש כמה חשוב מנהלי הסיסמאות. ועדיין לא כמו שאנשים רבים חיבקו אותם. אמנם נכון שאנשים רבים נותרים במידה רבה לא מודעים ליתרונות הכרוכים בשימוש במנהל סיסמאות, אך יש קבוצה אחרת של אנשים שפשוט לא סומכים על התוכנות הללו. אנשים אלה טוענים שעל ידי כך שיש את כל הסיסמאות במקום אחד אז זה מהווה סיכוי טוב יותר להאקרים לגשת לנתונים הפרטיים שלך. ואז הדאגה האחרת היא שלספקי מנהלי הסיסמאות יש גם גישה לסיסמאות השמורות, מה שאומר שגם נתוני המשתמש אינם בטוחים כלל.

מדוע עליכם לסמוך על הסיסמאות שלכם באמצעות Dashlane

למרבה הצער, דאגות אלה אינן חסרות בסיס. יתכן וספקים נוכלים להטעות משתמשים בכך שהם נותנים להם גישה לסיסמאות שלהם. כמו כן, אם אתה משתמש במנהל סיסמאות עם אמצעי אבטחה חלשים, האקרים יכולים בקלות לגשת לשרתים שלהם ולגנוב את הסיסמאות שלך. זו הסיבה שחשוב שלא סתם לבחור שום מנהל סיסמאות. אל תימשך למנהל סיסמאות רק בגלל שהוא הזול ביותר. נסה לקבוע את תכונות האבטחה הכלולות בתוכנה.

ישנם מספר מנהלי סיסמאות נהדרים הזמינים כיום בשוק, אך האהוב עלי ביותר הוא דשליין. למה? מדיניות הביטחון שלהם היא לבושה. על זה אדון היום. היכן מאחסנת Dashlane את הסיסמאות שלך וכמה הן בטוחות מפני האקרים ועובדים זדוניים. אני משתמש ב- Dashlane לניהול הסיסמאות שלי כבר זמן מה ואין לי עד כה תלונות. בדוק את המלא שלי סקירת דשליין .

מאפייני האבטחה של Dashlane

דשליין

בדיוק כמו רוב מנהלי הסיסמאות האחרים, Dashlane מאחסן את הסיסמה שלך באופן מקומי במכשיר שלך וגם בשרתים שלהם. וזה דבר נהדר מכיוון שאתה יכול לגשת לסיסמאות שלך מכל מכשיר פשוט על ידי כניסה לחשבון Dashlane שלך. אבל אז באמצעות הסיסמאות שלך בענן זה הופך אותם לנגישים יותר להאקרים. אז מה הופך את דשליין לבטוח כל כך?

אדריכלות אפס ידע

לדעתי זה המהלך הביטחוני הטוב ביותר שביצע אי פעם דשליין. אין להם גישה לנתוני המשתמש. והדרך בה הם מיישמים זאת היא בכך שהמשתמש יוצר סיסמת מאסטר שאינה מאוחסנת בשרת ולא באופן מקומי במחשב המשתמש. כדי להבטיח שתגדיר את הסיסמה החזקה ביותר Dashlane אוכף כמה כללים שאתה צריך לעקוב אחריהם. הסיסמה צריכה להיות באורך של פחות משמונה תווים והיא צריכה להכיל לפחות אותיות רישיות אחת, אותיות קטנות ומספר אחד. זהו כלל כללי שעליו לפעול גם כאשר אתה מגדיר סיסמאות לחשבונות האחרים שלך.

Dashlane ואז משתמש בסיסמה זו כדי להצפין את כל הנתונים האחרים שלך המאוחסנים במסד הנתונים שלהם. אך הערך המקורי של הסיסמה שלך עדיין אינו חזק מספיק לשימוש בהצפנה ורק יבטיח רמת אבטחה קטנה. האקרים עדיין יכולים לבצע התקפת Brute Force על ידי הפעלת סקריפט שמנסה כמה שילובים של שם המשתמש והסיסמא שלך עד שהם מקבלים את זה נכון. Dashlane מבין זאת ולכן הם משתמשים בפונקציה נגזרת מפתח (KDF) שמפיקה מפתח הצפנה מהסיסמה הראשית שלך. המפתח המתקבל מכונה ערך Hash

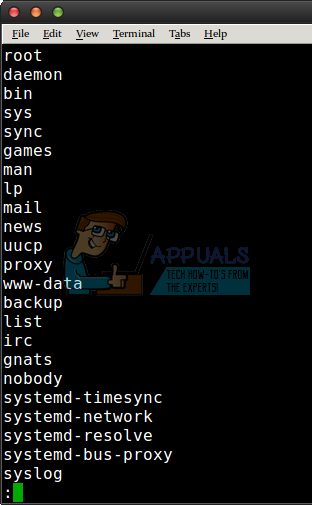

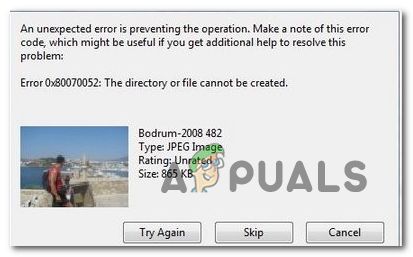

השימוש ב- KDF ליצירת ערך Hash מהסיסמה הראשית שלך

הרעיון של יצירת מפתחות Hash עשוי להיות מעט מורכב ולכן אני הולך להשתמש בתוכנית hashing בסיסית מאוד בשם SHA-256 כדי להדגים כיצד היא עובדת. נניח שהסיסמה הראשית שלך היא Pass @ Dash123. כשאתה מפעיל את זה דרך SHA-256 אז התוצאה היא ערך חשיש של 256 סיביות שנראה ככה. '424a0cf66873f76f06459cc0a6e438c9502a4e3e00fa47dafdae6b84272e4932.'

איך עובד סיסמא

זה הערך שישמש לאחר מכן להצפנת הנתונים שלך. והסיבה המושלמת שלה היא שאי אפשר לבצע הנדסה לאחור את ערך החשיש כדי לקבל את הסיסמה המקורית. שים לב ש- SHA-256 הוא כלי פשוט מאוד ואינו מתקרב להתאמת פונקציית הגזירה PBKDF2 המשמשת דשליין.

סיסמת המאסטר אינה מועברת דרך האינטרנט

בצעד אחר להגנה על סיסמת המאסטר שלך, Dashlane אינו מעביר אותה דרך האינטרנט. זה יקל על האקרים ליירט אותו לפני הגיבוש שלו. במקום זאת, Dashlane מבצע את בדיקת הסיסמאות באופן מקומי במחשב שלך. רק לאחר האישור ישמש אותו לפענוח קבצי המשתמש שלך.

עליכם לדעת כי סיסמת האב אינה ניתנת לשחזור. ל- Dashlane אין שום ידיעה לגבי הסיסמה שלך והם אינם מבקשים להוסיף רמזים העשויים לשמש כדי לעזור לך לזכור את הסיסמה שלך. אתה עדיין יכול ליצור סיסמה חדשה אך היא אינה יכולה לפענח את הסיסמאות שלך מכיוון שהן הוצפנו באמצעות מפתח אחר.

Dashlane מתארח ב- Amazon AWS

Dashlane מתארח ב- Amazon AWS

AWS היא פלטפורמת ענן מקיפה שעוברת בקלות כאחד משירותי המחשוב הטובים ביותר בענן. לכן, העובדה ש Dashlane בחרו לארח את השרתים שלהם ב- AWS היא ביטחון בפני עצמו. לפלטפורמת הענן כבר יש שכבות של תכונות אבטחה ותמיד היא במעקב 24-7-365. חבר את זה עם מאפייני האבטחה השונים של Dashlane ותקבל מדוע אני אומר שמנהל הסיסמאות הוא לבוש ברזל.

ל- Dashlane יש VPN מובנה

זוהי תכונה נוספת של Dashlane שתועיל במיוחד לאלה שאין להם תוכנת VPN ייעודית. ה- VPN של Dashlane יוסיף שכבת הגנה נוספת כאשר אתה גולש ברשתות Wi-Fi ציבוריות או לא מהימנות.

ה- Takeaway המרכזי

אז זו פירוט המפתח של תכונת האבטחה של Dashlane והסיבה העיקרית שלי לסמוך על מנהלי הסיסמאות על הסיסמאות שלי. האם זה אומר שלא ניתן לפרוץ את דשליין? בהחלט לא. האקרים תמיד מחפשים פרצות אבטחה שהם יכולים לנצל כדי לפרוץ מערכות. ודשליין אפילו מודה שגם הם יכולים להיות קורבנות של מתקפת סייבר או עובד נוכלים. אז הם מעסיקים האקרים של כובעים לבנים. לנסות למצוא את הפרצות לפני שהתוקפים יכולים. עם זאת, גם במקרה שהשרתים שלהם נפרצים, אמצעי הזהירות הרבים הקיימים יבטיחו שההאקרים לא יוכלו לגשת למידע משמעותי.

מה שמאוחסן בשרתי Dashlane וגם במחשב האישי שלך הוא חבורה של נתונים מקושקשים שיכולים להיות הגיוניים רק באמצעות פענוח. תהליך הדורש את סיסמת האב שלך. וכך אתה מבין מדוע עליך להפוך את הסיסמה שלך לחזקה באמת.

ביטול הגישה של מכשיר לחשבון Dashlane שלך

עם כל מה שנאמר מכאן נובע שהדרך היחידה שכולם יכולים לגשת לסיסמאות שלך היא אם יש להם את שם המשתמש ואת סיסמת המאסטר שלך ולהשתמש בפרטים כדי להיכנס לחשבון Dashlane שלך. או אם יש להם גישה למכשיר הנייד שלך בזמן שאתה מחובר לחשבונך. כך שאם תאבד אחד מהמכשירים שלך או שתקבל את החשד שהוא נפגע, Dashlane מאפשרת לך לבטל את הגישה של המכשיר לחשבון שלך דרך פורטל האינטרנט שלהם.

ביטול הגישה של מכשיר לחשבון Dashlane שלך

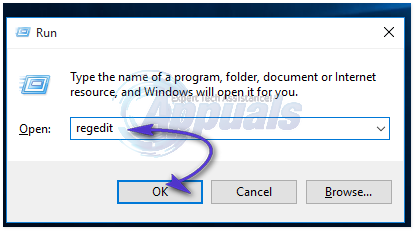

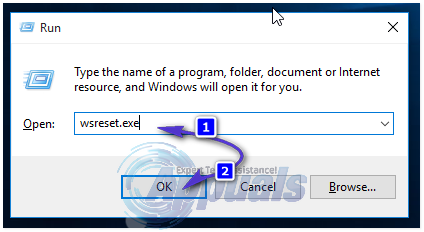

התחבר לפורטל האינטרנט נווט אל החשבון שלי ובחר באפשרות נהל התקנים. תמצא רשימה של כל המכשירים שיש להם גישה לחשבון Dashlane שלך. לאחר ביטול ההרשאות שלהם הם לא יכולים להתחבר לחשבונך ללא קוד האימות שנשלח ישירות לדואר שלך.