מיקרוסופט, WinBeta

יש שיאמרו כי ניצול האבטחה של CVE-2018-8140 מעולם לא היה איום גדול מכיוון שהוא דורש גישה פיזית למכשיר Windows 10 על מנת להפעיל אותו. מומחי אבטחה דוחקים זה מכבר את הרעיון שברגע שתוקף מקבל גישה פיזית למכשיר, המכשיר כבר לא יכול להיחשב מאובטח באמת.

עם זאת, מיקרוסופט תוקנה את הפגיעות הידועה לשמצה של Cortana כבר ב -13 ביוני ועדיין לא רשמה אותה כנוצלה אמיתית נכון להיום. התיקון שלהם מבטיח כי Cortana שוקלת מה מצב האבטחה הנוכחי כאשר העוזר הקולי מאחזר מידע מכל שירות רלוונטי.

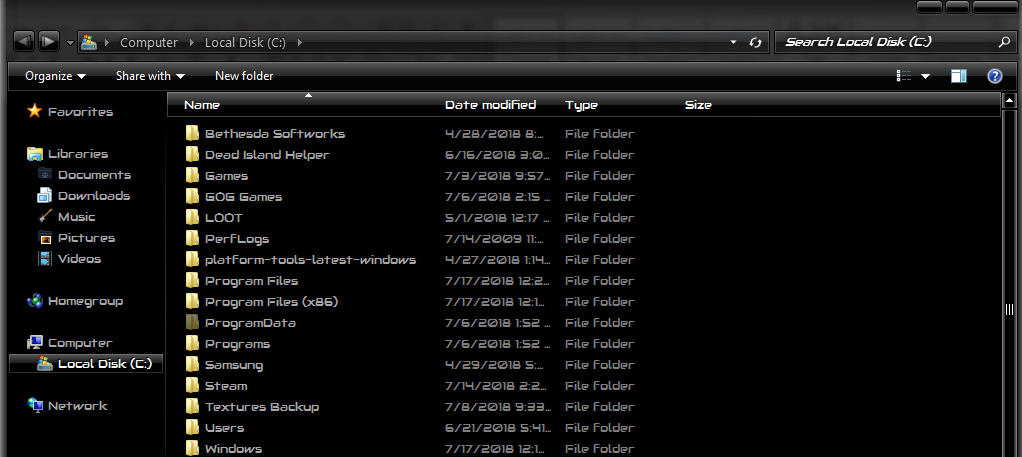

המידע של מיקרוסופט אודות העדכון רמז כי בעוד שמערכות ה- x86 וגם ה- x86_64 היו בין המוצרים המושפעים, גרסאות ישנות יותר של תוכנת המערכת שלהם לאחר מחזור חיי התמיכה אינן מושפעות.

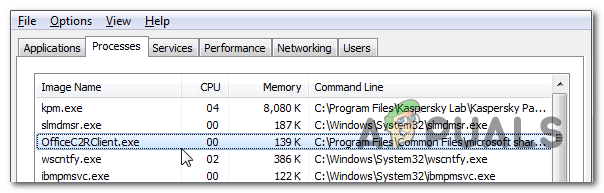

למרות העובדה שאנשים רבים עדיין לא התקינו עדכונים חשובים כדי להקל על הבעיה, חוקרים ממק'פי זיהו את הניצול הפוטנציאלי כבר באפריל. הם כתבו שהבעיה קשורה לאופן שבו הגדרות ברירת המחדל אפשרו את מה שמכונה 'היי קורטנה' ממסך הנעילה.

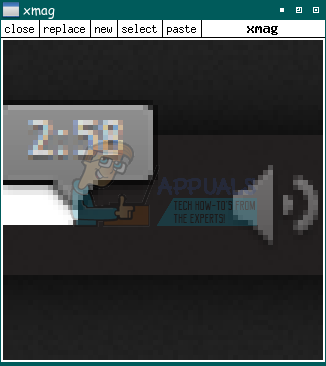

כך שכל עוד קורטנה יכלה להבין את הטון של קולו של התוקף הסמוך, הם היו יכולים לבצע תיאורטית קוד שרירותי. על מנת להפעיל אותו, היה על המסך להיות נעול ותוקף יצטרך לדבר ברצף מסוים תוך כדי יצירת ושימוש ברצף ספציפי לבן במקלדת כדי להעלות תפריט הקשר שיאפשר גילוי ועריכה פוטנציאלית. של סיסמאות.

אם מישהו היה יצירתי במיוחד, הוא יכול לכתוב קובץ הפעלה למכשיר כדי שיוכל להתקין עליו דלת אחורית. שחקנים זדוניים לא היו מוסמכים לחלוטין להוציא אותם להורג באותה תקופה.

עם זאת, קרקר מיומן שאיתר מכשיר פגיע יכול להפיל מערכת הפעלה ניידת למערכת על ידי שימוש לרעה בקורטנה ואז להבטיח שהיא תיתן להם דרך לפגוע בה מאוחר יותר.

אמנם נכון להיום לא סביר כי 8140 יהווה איום חמור, אך המשתמשים עדיין נקראים לעדכן מכיוון שמי שיש לו מחשבים בסביבות ציבוריות כמו מעבדות עבודה גדולות יהווה יעד להתקפה מסוג זה.

תגים קורטנה אבטחת חלונות

![[תיקון] League of Legends לא יתעדכן במחשב האישי](https://jf-balio.pt/img/how-tos/72/league-legends-won-t-update-pc.jpg)

![[תיקון] COD MW Dev Error 5761 (שגיאה בלתי ניתנת לשחזור)](https://jf-balio.pt/img/how-tos/56/cod-mw-dev-error-5761.png)