שירות הדרכונים של מברק. UnderSpy

בדיוק כשהחדשות על שירות הדרכון של טלגרם הגיעו לדוכני העיתונים, התייצבה ביקורת בוטה על השירות מצד קצין אבטחת המוצרים הראשי ב- Virgil Security, Inc. , אלכסיי ארמישקין. ארמישקין שופך אור על תקלות 'בכמה מפתח' באבטחת הדרכון המדגישות את הצפנת המשאלות והגנת הסיסמה באמצעות אלגוריתם גיבוב חלש של SHA-512. הביקורת הכבדה הזו לא הפתיעה מכיוון שווירג'יל אבטחה מתמחה בהצפנה מקצה לקצה באמצעות הודעות הצפנה מקצה לקצה של Twilio ופתרונות הסיסמה שלה חסינים בפני הפרות Pythia ו- BrainKey.

חברת טלגרם, הידועה בפלטפורמת המסנג'רים המוצפנת בכבדות וניתנת להשמדה עצמית, הודיעה לאחרונה על שחרור השירות החדש ביותר שלה Telegram Passport המאפשר למשתמשים לאחסן את כל מסמכי הזיהוי שלהם וכן דוחות נסיעה / כספים חשובים ורישיונות במקום אחד באופן דיגיטלי. . היישום בנוי לאחסון מידע זה באופן מאובטח ואז לספקו ליישומי ושירותי צד שלישי כגון ארנקי קריפטו על פי שיקול דעתו של המשתמש.

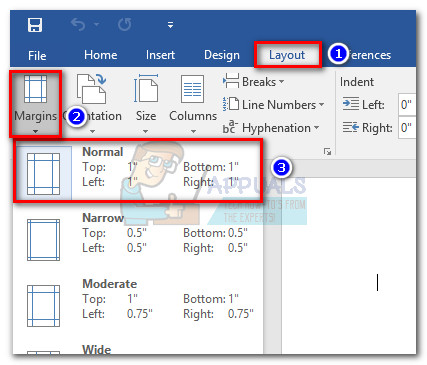

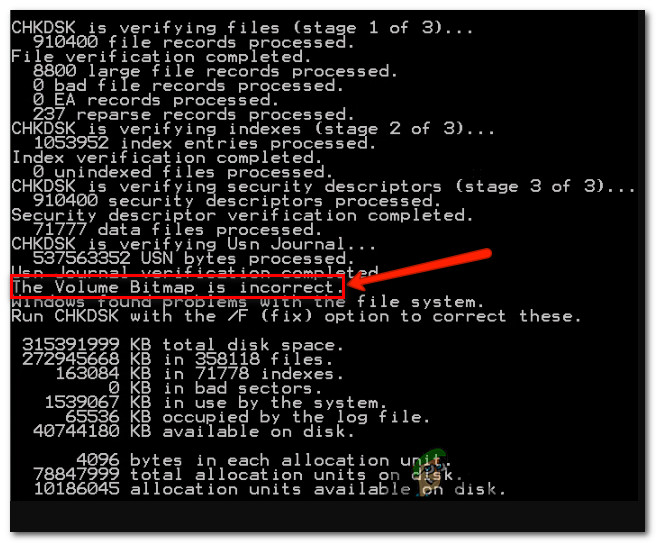

בביקורת שפורסמה באתר וירג'יל ביטחון, ארמישקין נתן את הטון מיד מהשרוול באומרו כי 'האבטחה של פספורט מאכזבת בכמה דרכים מרכזיות.' הוא הסביר כי החשש הגדול ביותר הקיף את שיטת הגנת הסיסמה של פספורט אשר פגומה בכל שלושת דרכי התהליך שלה: הצפנת נתונים עם סיסמה, יצירת מפתח הצפנת נתונים והצפנת נתונים והעלאתם לענן.

אלגוריתם הגיבוב המשמש את Passport הוא SHA-512, 'אלגוריתם שאינו מיועד לסיסמאות גיבוב.' הדו'ח מצטט כי LivingSocial התפשר 50 מיליון סיסמאות בשנת 2013 עם SHA-1 ו- LinkedIn התפשרה על 8 מיליון סיסמאות בשנת 2012 באותו אופן. למרות תהליך ההמלחה בקוד, מנגנון זה משאיר סיסמאות פגיעות ועל פי הדיווח, 1.5 מיליארד חשישי SHA-512 ניתן לבצע בכל שנייה ב- GPU ברמה העליונה. זו מתקפה שניתן לבצע בקלות על ידי חוות כריית מטבעות קריפטוגרפית קטנה.

Telegram לא כללה את SCrypt, BCrypt, Argon 2 וכדומה בתהליך הצפנת הסיסמה שלה. טכניקות התקשות אלה לא היו בשימוש על ידי LivingSocial או LinkedIn, אשר סבלו מידי תוקפים שגנבו מיליוני סיסמאותיהם. היעדר שיטות הגנה כאלה כמו שהוזכרו קודם לכן כמו פיתיה או BrainKey בהן השתמשו Virgil Security מונעים פגיעות של התקפות כוח אכזרי במערכות סיסמאות, אך למרבה הצער נראה שלדרכון אין כל זה.

בנוסף לפגיעות בשלב ראשוני זה, התהליך בו משתמש Passport להפקת מפתח ההצפנה שלו משתמש בשיטה שהומצאה על ידי המשרד לאקראי את הבית הראשון של מערך אקראי כך שהסכום יהיה 0 mod 239. שיטה זו מהירה בהרבה לפענוח בניגוד לקוד האימות של Hash Message Authentication (HMAC) והצפנה מאומתת עם שרת הצפנה של נתונים משויכים (AEAD), אשר טלגרם בחרה שלא להפעיל.

כפי שהסביר ארמישקין, על תוקף כוח אנושי לחשב רק את SHA-512 באמצעות מלח עבור הסיסמה הבאה, לפענח את מפתח הביניים (AES-NI), למצוא את התאמת הסכום שהוא 0 mod 239, למצוא את מפתח פענוח הנתונים באמצעות SHA- 512 כפי שנעשה בתחילה, וודא את פענוח הנתונים על ידי ניסיון שהקטע הראשון יבדוק את בית הריפוד הראשון שלו.

ארמישקין מעלה את הפגמים הביטחוניים הללו כדי להתגייס למודעות לאיום הממשי שמציב פשרה של דרכון חסוי. לפני שנים, תאגידים גדולים ראו אובדן כשלים וסיסמאות במערכות שלהם. כמה שנים לאחר מכן ועם שירות בעל ערך רב יותר על כף המאזניים, השיטות הנוכחיות של Telegram להגנה על סיסמאות עבור הדרכון שלה אינן מספיקות בכדי לשמור על נתוני המשתמשים שלה.