הטכנולוגיה מתפתחת ללא הרף כדי להגן על נתוני צרכנים. שיפור אבן יסוד היה הטמעת 2FA (אימות דו-גורמי). השימוש ב-2FA הוא לחסום גישה לא מורשית לחשבונות/שירותים מקוונים (כולל שירותים פיננסיים כמו בנקים).

טכניקת 2FA זו מבוססת על מספר הטלפון של הצרכן, והצרכן חייב להזין את הקוד או ה-OTP שנשלח למספר הטלפון שלו כדי להיכנס לחשבון/שירות הנדרש. ככל שהטכנולוגיה מתפתחת, כך גם הרמאים מתפתחים.

מתקפת החלפת סים

אחת הטכניקות שהם פיתחו היא מתקפת החלפת סים הנקראת תרמית החלפת סים, תרמית יציאה, חיבור סים, חטיפת סים, מתקפת יירוט סים וכו'.

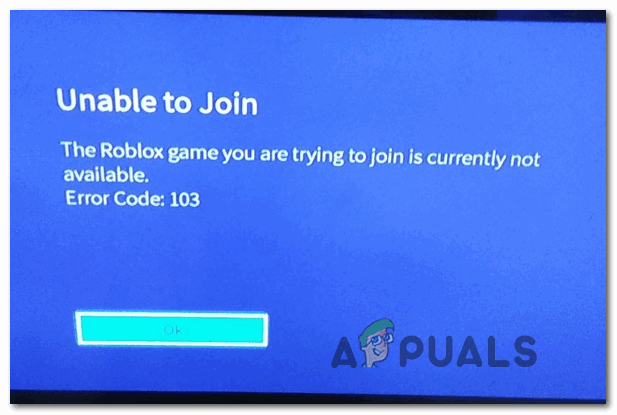

הצגת הונאות/התקפה של החלפת סים

תעשיות הטלקום וה-IT משתמשים שלך סים ל לאמת פעולות שונות כמו איפוס סיסמה באתר אינטרנט (למרות שמספרי סלולר לא נועדו לשימוש זה). בשל גורם זה, שלך סים האם ה מפתח קסם לשירותים חיוניים רבים (אם לא כולם). חשבונות הבנק, חשבונות האימייל, המדיה החברתית ואפילו הארנקים המקוונים שלך (כולל ארנקי קריפטו) קשורים למספר הטלפון שלך.

אפילו ה 2FA הטכניקה פותחה כדי להשתמש ב-SIM שלך כדי לאשר כניסה לחשבון או שירות על ידי הזנת קוד שנשלח אליך באמצעות שיחה או הודעת טקסט כדי להגן עליך גם אם האישורים שלך נגנבו.

אבל החוזק של הטכניקה הזו הוא גם חלק מחולשתה, שכן מי שיש לו את הטלפון או מספר הטלפון יקבל את הקוד. לפיכך, הרמאים פיתחו את מתקפת החלפת ה-SIM. רמאי אולי לא האקר או בעל ידע טכנולוגי עם ציוד של מיליון דולר, הוא רק צריך טלפון וכרטיס סים כדי לבצע את הפעולה הרעה שלו.

בהתקפה הזו, רמאים לקבל מספר טלפון של צרכן ב-SIM שלו (פיזי או E-SIM) על ידי שכנוע הספק של הצרכן שהוא הצרכן בפועל ובכך לעקוף את ה-2FA, מה שפותח עבורם גיהנום של הזדמנויות. זה יכול להיות הסיוטים הגרועים ביותר שאדם עלול להתמודד איתו מכיוון שה-SIM שלו כמעט נגנב אך נמצא פיזית אצל הצרכן. במילים אחרות, מתקפת החלפת סים מתרחשת כאשר רמאי משתלט על מספר הטלפון של הקורבן.

הפופולריות של מטבעות קריפטוגרפיים גם העלתה את תדירות התקפות החלפת ה-SIM מכיוון שקשה לעקוב אחר הכספים שהועברו מארנק הקריפטו של הקורבן. כמו כן, ישנם דיווחים על פרצות מידע בבורסות מטבעות קריפטוגרפיים, והעלו את הנתונים (במיוחד מספרי הטלפון של בעלי קריפטו) למכירה בשוק השחור. בשנת 2020, האינטרפול עצר 10 רמאים שהצליחו לגנוב יותר מ-100 מיליון דולר במטבעות קריפטוגרפיים באמצעות התקפות החלפת SIM.

התקפת החלפת סים היא חלק מהנדסה חברתית כמו הרמאים חייבים לדעת את הפרטים האישיים של הקורבן ו חלק מהונאת טלקומוניקציה כמו הרמאים חייבים לשכנע (או לשחד) את נציג הטלקום להנפיק את הסים החדש עם מספר הטלפון של הקורבן. המטרה הבסיסית ביותר של מתקפת החלפת SIM היא לעקוף את תכונות האבטחה של החשבונות על סמך הודעות או שיחות.

התקפות החלפת סים עלו לכותרות החדשות ב-2017, למרות שהן התרחשו עוד לפני כן. בבריטניה בלבד, יש עלייה מדווחת במתקפות החלפת סים של 400% מ-2015 עד 2020. החלפת סים היא תהליך לגיטימי אם נעשה על ידי האדם המקורי, אך יהיה בלתי חוקי אם נעשה על ידי מתחזה.

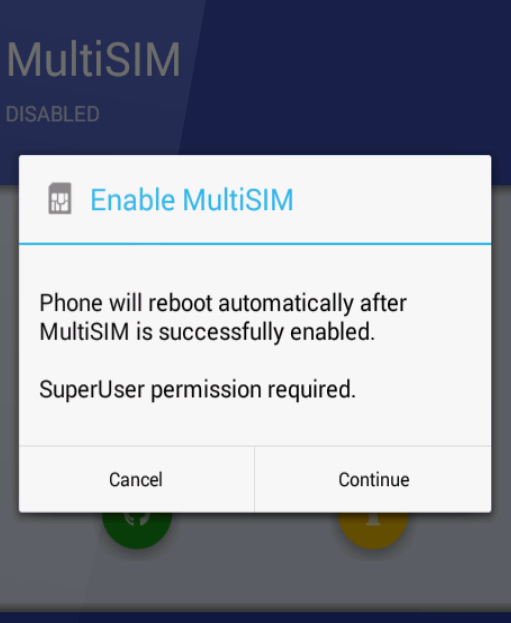

החלפת SIM משמשת גם כדי לאפשר SIM (E-SIM) משובץ בטלפון. ההתקפה הזו קטלנית (למעשה) יותר לאדם כמו הטלפון, או שה-SIM לא יעזוב את ידיו או את המקום.

פרטים שנדרשים על ידי רמאים כדי לבצע התקפת חילופי סים

פרטים נדרשים בהנפקה מחדש של סים לִסְמוֹך על שלך מדינה וה מַפעִיל, אבל בדרך כלל, הם מכוונים למידע הבא:

- תאריך לידה

- מספר תעודת זהות (SSN)

- חשבונות מדיה חברתית

- שם נעורי אמא

- לפעמים, עותקים של תעודות זהות ממשלתיות (כדי ליצור מזויף)

ה עוד מידע ייתכן שלתוקף יהיו יותר סיכויים שיצליח בכוונתו הרעה. עם המידע המוזכר בידי הרמאים, ההתקפה עלולה להיות כה הרסנית (השתלטות על חשבון, גניבת זהות, הונאה בכרטיס אשראי וכו') עד שקורבן עלול לא לשחזר את זהותו המקוונת במלואה.

שיטות בהן השתמשו רמאים לבחירת קורבנות

תוקף עשוי לבחור קורבנות באמצעות השיטה הבאה:

- שימוש בכוח גס : רמאים רבים עשויים פשוט להשתמש במספרי טלפון אקראיים או במספרי טלפון בסדרה כדי לבחור את הקורבן שלהם. כמו כן, מספרי טלפון שנחשפו בפרצת נתונים עשויים להיות ממוקדים.

- מיקוד לאדם מסוים : זהו המצב העיקרי שבו תוקף בוחר קורבן פגיע ויש לו את מספר הטלפון של הקורבן ומידע/נתונים חשובים אחרים כמו טיפולים במדיה חברתית. מדווח כי חשבונות אינסטגרם או משחקים גנובים (עם עוקבים כבדים) יכולים להימכר בסביבות 40000 דולר.

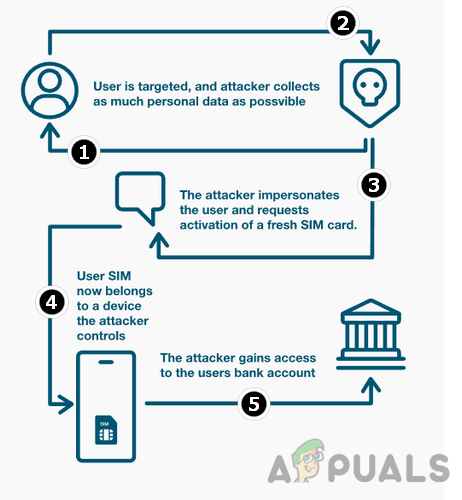

שלבים בביצוע מתקפת החלפת ה-SIM

ניתן לרשום את השלבים הכלליים בהתקפת החלפת SIM כ:

שלבים המעורבים במתקפת החלפת סים

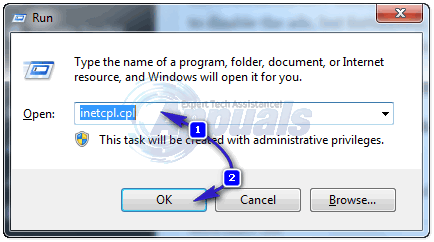

- פעם תוקף מנעולים א מספר טלפון כדי לבצע את התקפת החלפת ה-SIM שלו, הוא יעשה זאת לחפש ה מידע על הקורבן הסביר , נדרש להתחזות לקורבן בפני נציג טלקום. הוא עשוי לקבל את הפרטים הללו באמצעות טכניקות של הנדסה חברתית, דיוג במיילים/הודעות, ריגול אחריך כשהשתמשת בטלפון שלך, או רכישת הפרטים ממחבל פלילי מאורגן (אם הנתונים שלך היו חלק מפרצת נתונים). לאחר קבלת פרטים על הקורבן, חלק מהנוכלים עשויים להתחיל שיחות והודעות קבועות לקורבן סביר ל לעצבן אותו לרמה שבה המטרה נאלצת לכבות את הטלפון שלו כך שהספק לא יכול ליצור איתו קשר בעת הנפקה מחדש או הוצאת ה-SIM.

- ואז הוא יעשה זאת איש קשר ה מפעיל טלקום ו לְהִתְחַזוֹת הקורבן.

- עכשיו הוא יעשה זאת להטעות ולשכנע את נציג טלקום ל לְהַעֲבִיר ה מספר הטלפון של הקורבן אל א סים חדש שכן ה-SIM הישן אבד או נגנב ועלול לגרום לנציג להוציא סים חדש אל ה תוֹקֵף או להנפיק את מספר הטלפון של הקורבן ב-SIM שברשותו של התוקף, תוך התחזות לקורבן.

במדינות מסוימות, על התוקף לשכנע את הקורבן לעשות פעולה מסוימת כדי לאשר את החלפת ה-SIM, למשל, בניגריה ובהודו, תוֹקֵף צריך לְשַׁכְנֵעַ ה קורבן ל הקש 1 במספר הרשום שלו ל לאשר את החלפת ה-SIM . רמאים מסוימים עשויים להשתמש ב- פְּנִימַאי על הצד של מפעילי הטלקום כדי להשלים את המשימה שלהם (פחות שכיחים אך מדווחים על אירועים שבהם עובד הרוויח 100 דולר עבור כל החלפת SIM לא חוקית).

רמאי המתחזה כקורבן לנציג מוביל

- ברגע שהתוקף הוא השליטה ב-SIM של הקורבן (הטלפון של הקורבן יאבד את החיבור והוא לא יוכל לבצע שיחות, להשתמש בנתונים ניידים או לשלוח הודעות), התוקף יכול להפעיל את השלבים הבאים של המתקפה באמצעות הודעות OTP/2FA כדי להיכנס לחשבונות של הקורבן, לגנוב את המידע והנתונים האישיים שלו.

שימוש במתקפת החלפת SIM על ידי רמאים

מתקפת החלפת ה-SIM היא השלב הבסיסי של הונאה. ברגע שרמאי שולט במספר הטלפון של הקורבן, הוא עשוי להשתמש בו לפעולות הבאות (אך לא רק):

- השתלטות על חשבונות : זוהי הצורה הנפוצה ביותר של מתקפת החלפת SIM והיא הסיבה הבסיסית שרמאי עלול לכוון לקורבן. מכיוון שהרמאי שולט במספר הטלפון, הוא יכול לקבל הודעות 2FA או OTP ולהיכנס לחשבונות/שירותים של הקורבן. אלה כוללים מדיה חברתית, משחקים, בנקאות סלולרית, ארנק קריפטו מקוון או חשבונות בחנות מקוונת. הוא יכול אפילו לשנות את אישורי החשבון (מה שהופך את זה לכמעט בלתי אפשרי לשחזר) או למחוק חשבון ואת הנתונים שלו.

- הונאת זהות : ברגע שרמאי שולט במספר הטלפון של הקורבן, הוא יכול להתחזות לקורבן באפליקציות SMS ומדיה חברתית שיכולים לשמש לרווחים אישיים כמו לבקש מהחברים/משפחתו של הקורבן הלוואה דחופה. כמו כן, אם יש לך את המסמכים שלך (כמו תעודות זהות ממשלתיות) בשירות ענן ורמאים יכולים להיכנס לחשבון זה, הם יכולים להשתמש במסמכים שלך כדי לבצע הונאות שונות באמצעות המזהים שלך.

- פישינג : ברגע שמספר הטלפון שלך נפרץ, רמאים יכולים להרחיב את רשת התקפות החלפת ה-SIM שלהם על ידי שליחת תוכנות זדוניות לחברים/משפחות שלך, והם עלולים להפוך לקורבן הבא של התקפת החלפת ה-SIM כשהם פותחים את הקישורים/הודעות האלה מהנוכל, במחשבה ששלחת להם משהו.

- הונאה בעסקאות : התוקף עשוי להשתמש בארנק האלקטרוני הזה כדי לבצע סוגים שונים של רכישות כמו כרטיסי מתנה, מתנות וכו'. אם מספר כרטיס האשראי שלך מקושר לאחד מאותם חשבונות שנפרצו, אז זה יכול להיות קופה עבור התוקף, שעשוי להשתמש זה לבצע פעולות שונות כמו קניות. אם הבנק או המוסד הפיננסי שלך שולחים הודעת אימות או קורא לאימות, התוקף מתחזה שאתה יאמת את העסקה, ותסבול מהפסד כספי.

- הונאה של מנכ'ל : רמאים אוהבים להתחזות למנהלים או מנהלים של חברות בעלות מוניטין כדי לפתות את הצוות בדרג הנמוך להונאה, ואם הם יכולים להשיג את מספר הטלפון של כל אדם כזה, אז הם יכולים להשתמש במספר הזה כדי להתחזות למנכ'ל חברה בקלות ועלולים לעשות הונאה עם העובדים האחרים של אותה חברה.

- סחיטה : אף אדם בעולם הזה אינו מושלם וייתכן שיש לו כמה דברים/אירועים שאדם עשוי לרצות להסתיר מבני משפחה/חברים. כדי לשמור על פרטיות המידע/נתונים של הקורבן, רמאי עשוי לסחוט קורבן. כמו כן, חלק מהנוכלים עשויים ליצור איתך קשר כדי להחזיר את הנתונים שלך בתמורה להטבות כספיות או אחרות.

חומרת המתקפה

כדי לדעת את חומרת התקיפה, תנו לנו לצטט חוויה משותפת לקורבן :

'כל שלי חיים דיגיטליים היה נהרס ב שעה אחת לאחר מתקפת החלפת ה-SIM. ראשית, הרמאי השתלט עליי חשבון גוגל ולאחר מכן מחק אותו. לאחר מכן, הם התחברו אליי חשבון טוויטר והתחילו לשדר תוכן גזעני/הומופובי.

הגרוע ביותר היה שהם פרצו לי חשבון Apple ID, והנוכלים מחקו מרחוק את הנתונים של המקבוק שלי , אייפון , ו אייפד . אין לי גיבוי של הנתונים, אז איבדתי תמונות/סרטונים של כל חייה של בתי, וגם מסמכים/מיילים חיוניים אבדו'.

סימני אזהרה לכך שאתה תחת מתקפת החלפת סים

מכיוון שאולי הבנתם את הרעיון עד כמה קטלנית יכולה להיות התקפת החלפת SIM, הנה כמה סימני אזהרה שאתם עשויים להבחין בהם בעת התקפה:

- אין שירות רשת בטלפון של הקורבן : אם הטלפון שלך מפסיק לקבל אותות מהספק הסלולרי, זה יכול להיות הסימן הראשון להתקפת החלפת SIM, בהתחשב בכך שאין הפסקת רשת עבור אחרים בסביבה.

- פעילות לא מוכרת של חשבונות מדיה חברתית : אם אתה מבחין בפעילות חריגה בחשבונות המדיה החברתית שלך (כמו יציאה מאפליקציות מדיה חברתית בטלפון החכם שלך) שאינן יזומות על ידך, אז זה יכול להיות סימן נוסף לכך שאתה עלול להיות קורבן להתקפת החלפת SIM.

- אין גישה לשירותים פיננסיים או בנקאיים : סימן נוסף להונאה בהחלפת ה-SIM הוא שאתה עלול להיכשל בגישה לשירותים הפיננסיים שלך (כמו כרטיס אשראי) או בנק אם ה-SIM שלך המקושר לשירותים אלה הוחלף על ידי רמאי.

- התראות : ייתכן שתתחיל לראות התראות באפליקציות שונות שאינן יזומות על ידך, כמו התראה על עסקה באפליקציית Cash, שאינה מאושרת על ידך.

- נושא אינטימציה : אם יש לך אפליקציית ספק מותקנת באחד מהסמארטפונים שלך והאפליקציה הזו מרמזת לך (או הודעת דוא'ל מהספק אומרת לך) שהונפק SIM חדש עבור מספר הטלפון שלך (שלא ביוזמתך), אז זה איתות ברור שאתה תחת מתקפת החלפת SIM.

שלבים אם אתה מותקף

אם אתה אחד מאלה חסרי המזל שסובלים מהתקפת החלפת ה-SIM, עליך לבצע את הפעולות המפורטות להלן מכיוון שהזמן הוא המפתח כאן:

- קוֹדֶם כֹּל, פנה למפעיל שלך וקבל סים חדש של מספר הטלפון שלך או הפעל את מספר הטלפון שלך ב-SIM הנוכחי שלך כך שמספר הטלפון שלך מבוטל ב-SIM שברשות ההאקר.

- פנה למוסדות פיננסיים (בנקים, מנפיקי כרטיסי אשראי וכו') ולחסום או לבטל כל עסקאות. מוסדות פיננסיים רבים מוסיפים עיכוב זמן לעסקה חריגה או חשודה, ואם תיצור קשר עם המוסד בזמן, ייתכן שתוכל להביא לביטול העסקאות על ידי הרמאים. אם יש עסקאות שלא ביוזמתך, הביאו אותן לידיעת המוסד הפיננסי שלכם. זכור כי הסיכויים להחלמה של הפסדים כספיים הם מינימליים מכיוון שרמאים מעבירים כספים לחשבונות במדינה אחרת.

- אפס סיסמאות / PIN עבור כל חשבונות ושירותים מקוונים. במידת האפשר, החלף את מספר הטלפון המועדף של החשבון או השירותים למספר טלפון אחר. כמו כן, אם אפשר, העבר את האימייל הראשי של חשבונות המדיה החברתית שלך לכתובת דוא'ל אחרת.

- אם שלך SSN (או כל תעודה מזהה אחרת שהונפקה על ידי הממשלה) היא גם כן גָנוּב ובשימוש על ידי רמאים, מיד איש קשר ה המוסד לביטוח לאומי (או הרשויות שהנפיקו את התעודות).

- חלק מהאקרים עשויים לנסות ליצור איתך קשר, ויצירת קשר זה יהיה די מפתה מכיוון שיש להם את המידע הרגיש שלך אך לא ייפלו אליו, כי או שתסחטו או תהפכו ללא ידיעתו לחלק מפעילות פריצה גדולה יותר. אל תתעסקו עם ההאקרים אבל הביאו זאת לידיעת רשויות אכיפת החוק.

- להגיש תלונה מתקפת החלפת ה-SIM וההפסדים שנגרמו באמצעות רשויות אכיפת החוק של ארצך.

שלבים למניעת התקפות החלפת סים

יש פתגם שאומר שמניעה עדיפה על ריפוי, ויש כמה צעדים שאתה עשוי לנקוט כדי למזער את הסיכויים להתקפות החלפת SIM. אבל המניעה אינה באחריות של ישות אחת, כלומר, ממשלות , מפעילי טלקום , מוסדות פיננסיים , ו מנויי טלפון נייד .

כולם חייבים לפעול בתחומים שלהם כדי לבלום את טכניקת ההונאה הזו, שכן אי ידיעת כל אחד מאלה עלולה להוביל להתקפה מוצלחת של החלפת SIM. נקודה שכדאי לזכור היא שאם אדם מותקף פעם אחת, אז יש סיכוי להתקפות נוספות עוקבות (כנראה אוטומטיות) אם הוא לא ינקוט פעולה כדי למנוע התקפות.

מדינות חייב לחייב את מפעילי טלקום ל להנפיק מחדש סים עם אימותים מתאימים, ואם יש מתקפת החלפת סים, של המדינה מִשׁטָרָה חייב לפעול במקסימום כדי ללכוד את הפושעים מְעוּרָב. אחרת, א מתקפת החלפת SIM מוצלחת יהיה חיזוק מוסרי לפושעים אחרים .

מדינות רבות עושות חוקים ופעולות כדי להתמודד עם טכניקת הונאה זו (FCC כבר קובע כללים בהקשר זה). מפעילי טלקום חייבים לבצע נהלים כדי להגן על הלקוחות שלהם מפני התקפות החלקת SIM. על המפעילים להבטיח כי שלהם עובדים לא נופלים לשוחד המוצעים על ידי רמאים.

בהקשר זה, T-Mobile כבר עשתה כמה פרוטוקולים שעובדיה יפעלו עליהם לפני שניתן לשנות סים, כמו אישור משני עובדי T-Mobile, שקודם לכן היה קשור באישורו של מנהל אחד; למרות שזה לא חסין תקלות, זה צעד בכיוון הנכון.

בנקים עשוי להשתמש ב- ממשק API על ידי הרגולטור במדינה ל חשבון אם יש החלפת סים לאחרונה, ואם כן, כדאי להגביל את מקוון הלקוח גישה לתקופה מסוימת או שהלקוח מאשר פיזית את ההחלפה. כמו כן, באמצעות אימות חומרה על ידי בנק צריך להיות חובה כדי למנוע כל פריצה לחשבון לקוח.

כ צרכן , אתה יכול לאמץ את הטכניקות הבאות כדי להגן על עצמך מפני התקפת החלפת SIM או התקפות חוזרות ונשנות (אם כבר קורבן). המטרה הבסיסית של טכניקות אלו היא לשבור את מעגל הקסמים שקורבן עלול להתמודד איתו אם הוא יתקפה באמצעות שיטת החלפת ה-SIM.

בדוק את התקנות של המדינה שלך

הצעד הראשון למניעת התקפות החלפת SIM צריך להיות לבדוק את התקנות של המדינה שלך ולראות כיצד מפעילת הטלקום שלך פועלת לפי תקנות המדינה.

בדוק את הנהלים של המפעיל שלך להנפקת SIM

נסה להבין כראוי את נהלי הספק הסלולרי שלך להנפקת SIM, ואם הוא מציע פורטל ניהול חשבון כלשהו לניהול ה-SIM שלך או לנעול את מספר הטלפון שלך ל-SIM מסוים, אם כן, אז אתה יכול להשתמש בו כדי להגן על עצמך.

אם המפעיל שלך קצת עלוב בנהלים שלו, אתה עלול להעביר את המספר שלך למפעיל מאובטח יותר (אם אפשר). אפילו מפעילים מסוימים מספקים קוד מיוחד שאתה יכול לחייג מהטלפון שלך כדי לדווח על כל תקרית בהחלפת SIM.

מפעילים מסוימים עשויים להקל עם תכונת התקשרות חזרה. עם תכונת ההתקשרות חזרה, בכל פעם שיוצרים קשר עם מפעיל הרשת הסלולרית לצורך הנפקה מחדש של כרטיס ה-SIM של קורבן סביר, המפעיל רשאי ליצור קשר עם הקורבן הסביר במספר הטלפון שסופק על ידי האדם בעת הגדרת תכונת התקשרות חזרה ולוודא כי אם הוא מבקש באופן לגיטימי הנפקה מחדש של סים.

אם לא, המפעיל לא יוציא סים חדש, וההתקפה תיכשל. לכן, אם לספק הסלולרי שלך יש תכונת התקשרות חזרה, השתמש בה כדי להגן על עצמך מפני מתקפת החלפת ה-SIM.

לחלק מהמפעילים יש עיכוב זמן (בסביבות 72 שעות) לפני החלפת ה-SIM של הלקוח. בדוק אם לספק שלך יש מתקן כזה. אם כן, הפעל אותו במספר הטלפון שלך כדי שיהיה לך חלון זמן לפני שרמאי יצליח בכוונותיו הרעות.

בדוק את הנהלים הפיננסיים או הבנקאיים שלך

כמה בנקים (או מוסדות פיננסיים) מיישמים טכניקות כדי להגן על לקוחותיהם מפני הונאה פיננסית באמצעות התקפות החלפת SIM. טכניקה אחת כזו היא להשתמש בממשקי API של הרגולטורים של המדינה כדי לבדוק אם לקוח החליף לאחרונה את ה-SIM שלו לפני ביצוע עסקאות.

אם כן, הבנק יגביל את עסקאות הלקוח לזמן מסוים או אם הלקוח יאמת פיזית את החלפת הסים בסניף הבנק. בריטניה, אוסטרליה ומדינות אפריקאיות רבות (כמו דרום אפריקה, קניה, מוזמביק וניגריה) יישמו את הטכניקה המוזכרת. לכן, בדוק מהו ההגנה של הבנק שלך מפני התקפת החלפת SIM ופעל לפי כל הנחיות הבנק כדי להימנע ממתקפות החלפת SIM.

הגדר קוד PIN או סיסמה בפורטל ניהול החשבונות של ה-SIM או הספק שלך

לפי המלצות ה-FTC, עדיף למנוי רשת סלולרית להגדיר PIN או סיסמה ב-SIM שלו. כמו כן, כדי למנוע שינויים במספר הטלפון של המנוי ללא הסכמת המנוי, על מנוי לנעול את מספר הטלפון שלו בפורטל הניהול של הספק (אם קיים). אם הספק שלך תומך באחד מאלה, הקפד להשתמש בתכונה כדי למנוע תקלה בעתיד.

הימנע משיתוף מידע אישי

אבן היסוד של מתקפת החלקת SIM היא המידע האישי של הקורבן הנדרש על ידי מפעילי סלולר לצורך הנפקה מחדש או העברת מספר טלפון ל-SIM חדש. אם המידע האישי של הקורבן אינו זמין לתוקף, אזי הסיכויים לתקיפה באמצעות שיטת החלפת ה-SIM מצטמצמים, אך התוקף עדיין יכול לרכוש פרטי קורבן מהשוק המקוון השחור, בהתחשב בכך שהנתונים של הקורבן היו חלק ממידע הֲפָרָה.

לכן, כדי לנצל את היתרון, הקפד לעולם לא לשתף את המידע האישי שלך עם אנשים בטלפון או באינטרנט (גם אם מישהו טוען שזה חיוני). טכניקה נוספת בה משתמשים רמאים היא להתקשר לקורבן ממספר שנראה כמו מספר קו הסיוע של המפעיל הסלולרי (או כל משרד ממשלתי כמו משרד הבריאות) ולנסות לאסוף את המידע האישי של הקורבן.

לכן, אל תשתף את המידע האישי שלך בטלפון, אפילו עם האנשים הטוענים שהם מקו הסיוע של המפעיל או סוכנויות ממשלתיות.

הימנע משימוש באותו מספר טלפון עבור חשבונות רגישים

שיטה מומלצת שניתן להשתמש בה היא להשתמש במספרי טלפון שונים עבור שירותים שונים (זה יהיה נטל עבור אנשים מסוימים) או גישה אחרת שבה אתה יכול להשתמש היא להשתמש במספר בודד עבור חשבונות מדיה חברתית ולאחר מכן במספר טלפון אחר עבור שירותים אחרים (כמו דואר אלקטרוני, בנקים וכו').

התרחק מהמנטליות ש'אני בטוח'

כאשר הרמאים תוקפים מספר באמצעות שיטת כוח אכזרי, הם יורים בטבע מבלי לדעת מי המטרה, וחושבים שאני בטוח כי אני לא אדם בעל פרופיל גבוה עלול לעלות לך את כל חייך הדיגיטליים (ייתכן קרא שוב את סעיף חומרת ההתקפה) ועלול לגרום גם לבעיות אחרות.

אולי יש אנשים שחושבים שאין לנו מה להסתיר, אבל זה רק תירוץ צולע כי אנשים כאלה לא שוכחים לסגור את דלתות הבית שלהם כשהם יוצאים מהבית.

השתמש במספרי טלפון קוויים, eSIM או מספרי טלפון וירטואליים

בכל פעם שאתה נדרש להשתמש במספר טלפון, תמיד עדיף להשתמש במספר קווי מכיוון שהוא יגן עליך מפני התקפת החלפת סים. כמו כן, אם אתם נדרשים לשתף את מספר הטלפון שלכם באינטרנט, לכו על מספר קווי.

יתרה מכך, במדינות מסוימות, eSIM עשוי להגן עליך מפני התקפת החלפת SIM אם ה-eSIM מונפק רק לאחר אימות פיזי של הלקוח בזיכיון של חברה. אם אתה חייב להשתמש במספר טלפון נייד ולשתף אותו באינטרנט, עבור על מספר וירטואלי כמו מספר Google Voice או Google Fi.

השתמש בשיטת אימות מסוג אחר

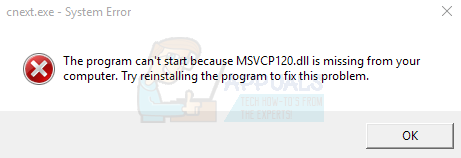

שירותים רבים מציעים שיטות אימות מלבד SMS כמו שגוגל מציעה את Google Authenticator כדי לקבל קודים בעת כניסה לגוגל או מפתח חומרה המוצע על ידי YubiKey. עדיף להשתמש בחלופות אלה כדי ליצור קוד כניסה (במקום SMS או הרשאה מבוססת שיחות), כך שאם תאבד את הגישה לחשבון שלך, ייתכן שעדיין תוכל להתחבר באמצעות אפליקציית המאמת.

השתמש במנהל סיסמאות

שימוש בסיסמאות נפוצות או דומות באתרי אינטרנט מהווה סכנת אבטחה גדולה. עדיף להשתמש בסיסמה חזקה וייחודית. אם אתה רגיל להשתמש בסיסמאות נפוצות או דומות, אתה יכול לעבור למנהל סיסמאות כדי למנוע אסון.

התרחק מהודעות דוא'ל או הודעות חשודות

אם אתה מקבל הודעות דוא'ל או הודעות (אפילו מקרובים) שנראים חשודים, אסור לך לפתוח הודעות דוא'ל/הודעות אלה או ללחוץ על קישור כלשהו בהודעות דוא'ל/הודעות כלשהן עד שאתה בטוח ב-100% שהקישור בטוח מכיוון שרמאים משתמשים בחומר חשוד מיילים או הודעות, או קישורים בהם כדי לאסוף מידע על קורבן סביר ולאחר מכן להמשיך במתקפת החלפת ה-SIM.

כמו כן, לעולם אל תוריד קובץ מצורף למערכת/מכשיר שלך עד שאתה בטוח לחלוטין שהקובץ המצורף הוא לגיטימי. הרמאים משתמשים בעיקר באלה תוך שמירה על תחומי העניין שלך (מחשבון המדיה החברתית שלך) בעיניהם, אז אל תיפול לזה.

השתמש בכרטיסי אשראי/חיוב חד פעמיים

אתה רשאי להשתמש בשירותים מקוונים (למשל, פרטיות או טשטוש) כדי לקבל כרטיסי אשראי/חיוב חד-פעמיים או כרטיסי אשראי/חיוב נטענים כדי להימנע משימוש בכרטיסי האשראי/חיוב הבודדים המקוריים שלך באינטרנט כדי למנוע נזקים שעלולים להתרחש אם כרטיס האשראי המקורי שלך מידע נגנב על ידי רמאים באמצעות מתקפת החלפת ה-SIM.

השתמש בהרשאת מפתח ביומטרי או חומרה

יותר ויותר שירותים עוברים להרשאה ביו-מטרית. אם החשבונות או השירותים שלך תומכים בהרשאה ביומטרית, עדיף לעבור לשירותים אלה כדי להימנע מהחלפת SIM או ניסיונות פריצה. אם אינך מרגיש בנוח להשתמש בביומטריה, תוכל לאמץ את הרשאת מפתח החומרה (כמו YubiKey).

השתמש בהרשאה ביומטרית

השתמש בכלי אבטחה עדכניים במכשירים שלך

האינטרנט אינו בטוח, ואדם חייב להשתמש בכלי אבטחה (כמו אנטי-וירוס, חומת אש, חוסמי פרסומות או חלונות קופצים וכו') כדי לשמור על בטיחות הנתונים והמידע שלו, במיוחד מפני התקפת דיוג כדי לאסוף את המידע הנדרש כדי להמשיך. מתקפת החלפת סים. היזהרו מאותם חלונות קופצים בדפדפן או השתמשו בחוסם מודעות/חלונות קופצים.

לעולם אל תשתף OTPs, 2FA Codes, או תנקוט פעולה שאינך מבין.

הרמאים ינסו להשתמש בטכניקות שונות כדי לפתות את הקורבנות הסבירים. הם מנסים לקבל ממך קודי OTP ו-2FA כדי לקבל את המידע האישי שלך. כמו כן, אם אדם מבקש ממך ללחוץ על מקש מספר מסוים או לבצע פעולה בטלפון שלך, אל תעשה זאת מכיוון שאתה יכול לאשר בקשה להחלפת SIM מכיוון שמפעילים רבים דורשים ממך ללחוץ על מקש מסוים (כמו 1 בהודו) כדי לאשר פעולת החלפת SIM.

אז זהו, קוראים יקרים; ניסינו כמיטב יכולתנו לעבור על הנושא ומקווים שכולכם תהיו בטוחים מהתקפת החלפת SIM.