אינטל

מעבדי אינטל, המשמשים במיוחד בשרתים ובמיינפריים, התגלו כפגיעים לפגם אבטחה המאפשר לתוקפים לחטט בנתונים המעובדים. תקלת האבטחה בתוך Intel Xeon ברמת השרת ומעבדים דומים אחרים יכולה לאפשר לתוקפים לפתוח במתקפת ערוץ צדדית שיכולה להסיק על מה עובד מעבד ולהתערב כדי להבין ולקטוף נתונים.

חוקרים מאוניברסיטת Vrije באמסטרדם דיווחו כי מעבדי שרתים של אינטל סובלים מפגיעות. הם כינו את הפגם, שניתן לסווג כחמור, כ- NetCAT. ה פגיעות פותחת אפשרות לתוקפים כדי להשתמש במעבדים המריצים תהליכים ולהסיק את הנתונים ניתן לנצל את ליקוי האבטחה מרחוק וחברות הנשענות על מעבדי אינטל Xeon אלה יכולות רק לנסות למזער את חשיפת השרתים והמסגרות המרכזיות שלהם כדי להגביל את הסיכויים להתקפות ולניסיונות גניבת נתונים.

מעבדי אינטל Xeon עם טכנולוגיות DDIO ו- RDMA פגיעים:

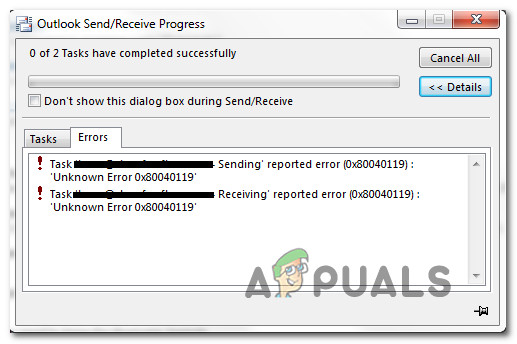

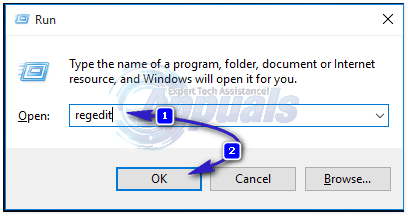

חוקרי אבטחה באוניברסיטת Vrije חקרו את פרצות האבטחה בפרטים וגילו שרק כמה מעבדי Intel Zenon ספציפיים הושפעו. חשוב מכך, מעבדים אלה צריכים להיות בעלי שתי טכנולוגיות אינטל ספציפיות שניתן לנצל. לדברי החוקרים ההתקפה נזקקה לשתי טכנולוגיות אינטל שנמצאו בעיקר בקו מעבד ה- Xeon: טכנולוגיית קלט / פלט נתונים ישיר (DDIO) וגישה לזיכרון ישיר מרחוק (RDMA) כדי להצליח. פרטים על פגיעות NetCAT זמינה במאמר מחקר . באופן רשמי פגם האבטחה של NetCAT תויג כ- CVE-2019-11184 .

נראה שיש לאינטל הכיר בפגיעות האבטחה בחלק ממערך המעבדים של אינטל Xeon . החברה פרסמה עלון אבטחה שציין כי NetCAT משפיעה על מעבדי Xeon E5, E7 ו- SP התומכים ב- DDIO ו- RDMA. באופן ספציפי יותר, בעיה בסיסית עם DDIO מאפשרת התקפות ערוץ צדדי. DDIO היה נפוץ במעבדי Zenon של אינטל מאז 2012. במילים אחרות, כמה מעבדי Intel Xeon ישנים יותר בכיתה שרתים הנמצאים בשימוש כיום בשרתים ובמיינפריים עלולים להיות פגיעים.

אפשר להבחין בסיסמת SSH של מישהו כאשר הם מקלידים אותה למסוף דרך הרשת על ידי ניצול פגיעות מעניינת של ערוץ צדדי בטכנולוגיית הרשת של אינטל, אומרים גורואים של infosec. https://t.co/X0jZpgCSks ומתנות באגים למעבדים של אינטל ממשיכות להגיע.

- הבלוג הטוב ביותר בלינוקס ב- Unixverse (@nixcraft) 10 בספטמבר 2019

מצד שני, החוקרים מאוניברסיטת Vrije אמרו כי RDMA מאפשרת לנצל את NetCAT שלהם 'לשלוט בניתוח על מיקום הזיכרון היחסי של מנות רשת בשרת היעד.' במילים פשוטות, זה סוג אחר של התקפה שיכולה לא רק לרחרח מידע מהתהליכים שמעבדים המעבדים, אלא גם יכול לתפעל את אותו הדבר.

פירוש הפגיעות הוא שהתקנים שאינם מהימנים ברשת 'יכולים כעת לדלוף נתונים רגישים כמו הקשות על הפעלת SSH משרתים מרוחקים ללא גישה מקומית.' למותר לציין שמדובר בסיכון ביטחוני חמור למדי המאיים על שלמות הנתונים. אגב, חוקרי אוניברסיטת וריה התריעו לא רק על אינטל בנוגע לפגיעות האבטחה במעבדי אינטל זנון, אלא גם למרכז הלאומי לאבטחת סייבר בהולנד בחודש יוני השנה. כאות הערכה ותיאום גילוי הפגיעות עם אינטל, האוניברסיטה אף קיבלה שכר. הסכום המדויק לא נמסר, אך בהתחשב בחומרת ההנפקה, הוא יכול היה להיות משמעותי.

כיצד להגן מפני פגיעות אבטחה של NetCAT?

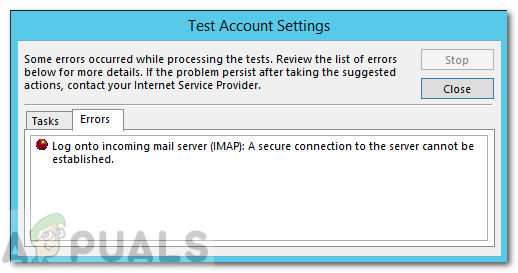

נכון לעכשיו, השיטה המובטחת היחידה להגן מפני פגיעות האבטחה של NetCAT היא השבתה מוחלטת של תכונת DDIO במלואה. יתר על כן, החוקרים מזהירים כי משתמשים עם מעבדי Intel Xeon המושפעים צריכים גם להשבית את תכונת ה- RDMA כדי להיות בטוחה. מיותר לציין שמספר מנהלי מערכות עשויים שלא לרצות לוותר על DDIO בשרתים שלהם מכיוון שזו תכונה חשובה.

אינטל ציינה כי על משתמשי מעבד ה- Xeon 'להגביל גישה ישירה מרשתות לא מהימנות' ולהשתמש ב'מודולי תוכנה עמידים בפני התקפות תזמון, תוך שימוש בקוד סגנון בזמן קבוע. ' החוקרים מאוניברסיטת Vrije, לעומת זאת, מתעקשים שמודול תוכנה בלבד לא יוכל להגן באמת על NetCAT. המודולים יכולים, עם זאת, לסייע למעללים דומים בעתיד.

תגים אינטל