אינטרנט אקספלורר

פגם אבטחה בתוך Internet Explorer המזדקן אך עדיין בשימוש פעיל, דפדפן האינטרנט 'ברירת המחדל' עבור מערכת ההפעלה Microsoft Windows, נמצא מנוצל באופן פעיל על ידי תוקפים וכותבי קוד זדוני . למרות שמיקרוסופט מודעת היטב לניצול האפס-יום ב- IE, החברה פרסמה בימים אלה ייעוץ לביטחון חירום. מיקרוסופט טרם הוציאה או פרסמה עדכון תיקון אבטחת חירום כדי לטפל בפגיעות האבטחה ב- Internet Explorer.

על פי הדיווחים ניצול של 0 יום בתוך Internet Explorer מנוצל על ידי תוקפים 'בטבע'. במילים פשוטות, נעשה שימוש פעיל בפגם חדש ב- IE לצורך ביצוע מרחוק של קוד זדוני או שרירותי. מיקרוסופט פרסמה ייעוץ אבטחה המזהיר מיליוני משתמשי מערכת ההפעלה Windows מפני הפגיעות החדשה באפס יום בדפדפן האינטרנט של אקספלורר, אך עדיין לא פרסמה תיקון לחיבור פרצת האבטחה הנוגעת.

פגיעות אבטחה ב- Internet Explorer, מדורגת 'מתונה' שמנוצלת באופן פעיל בטבע:

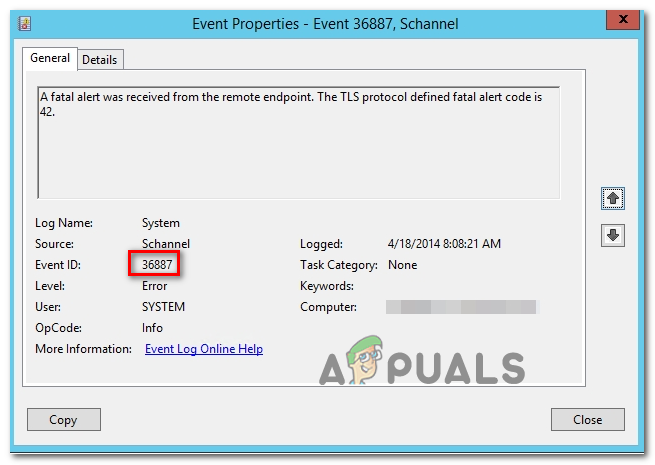

פגיעות האבטחה שזה עתה התגלתה וניצלה על פי הדיווחים ב- Internet Explorer מתויגת רשמית כ- CVE-2020-0674 . הניצול בן 0 הימים זוכה לדירוג 'מתון'. פרצת האבטחה היא למעשה נושא ביצוע קוד מרחוק שקיים באופן שבו מנוע התסריט מטפל באובייקטים בזיכרון של Internet Explorer. הבאג מופעל דרך ספריית JScript.dll.

#darkhotel יום # 0 #לְנַצֵל

CVE-2020-0674

הנחיות של מיקרוסופט בנושא פגיעות בשחיתות בזיכרון במנוע Scripting

פגיעות של ביצוע קוד מרחוק קיימת באופן בו מנוע התסריט מטפל באובייקטים בזיכרון ב- Internet Explorer. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18 בינואר 2020

על ידי ניצול בהצלחה של הבאג, תוקף מרוחק יכול לבצע קוד שרירותי במחשבים ממוקדים. תוקפים יכולים לקחת שליטה מלאה על הקורבנות רק על ידי שכנועם לפתוח דף אינטרנט בעל זדון בדפדפן מיקרוסופט הפגיע. במילים אחרות, התוקפים יכולים לפרוס התקפת פישינג ולהערים על משתמשי מערכת ההפעלה של Windows באמצעות IE בלחיצה על קישורי אינטרנט שמובילים את הקורבנות לאתר מזוהם שמורכב מתוכנות זדוניות. מעניין לציין כי הפגיעות אינה יכולה להעניק הרשאות ניהול, אלא אם כן המשתמש עצמו מחובר כמנהל, ציין את ייעוץ אבטחה של מיקרוסופט :

'הפגיעות עלולה להשחית את הזיכרון באופן שתוקף יכול לבצע קוד שרירותי בהקשר של המשתמש הנוכחי. תוקף שינצל את הפגיעות בהצלחה יכול להשיג אותן זכויות משתמש כמו המשתמש הנוכחי. אם המשתמש הנוכחי מחובר עם זכויות משתמש ניהוליות, תוקף שמנצל את הפגיעות בהצלחה יכול להשתלט על מערכת מושפעת. לאחר מכן יכול התוקף להתקין תוכניות; להציג, לשנות או למחוק נתונים; או צור חשבונות חדשים עם זכויות משתמש מלאות. '

מיקרוסופט מודעת לפגיעות אבטחה מנצלת אפס של IE ועובדת על תיקון:

חשוב לציין שכמעט כל הגרסאות והגרסאות של Internet Explorer פגיעות לניצול של 0 יום. פלטפורמת הגלישה באינטרנט המושפעת כוללת את Internet Explorer 9, Internet Explorer 10 ו- Internet Explorer 11. כל אחת מהגרסאות הללו של IE יכולה לפעול בכל הגרסאות של Windows 10, Windows 8.1, Windows 7.

זה יום שישי, סוף השבוע נחת ... וגם # מיקרוסופט מזהיר מפני ניצול יום אפס של Internet Explorer ... https://t.co/1bkNhKIDYt #הקופה

- Bot News News (@SecurityNewsbot) 18 בינואר 2020

למרות שלמיקרוסופט יש t בוטלה תמיכה בחינם ל- Windows 7 החברה עדיין תומך בהזדקנות וכבר מיושן דפדפן אינטרנט IE. על פי הדיווחים, מיקרוסופט ציינה כי היא מודעת ל'תקפות ממוקדות מוגבלות 'בטבע ועובדת על תיקון. עם זאת, התיקון עדיין לא מוכן. במילים אחרות, מיליוני משתמשי מערכת ההפעלה Windows שעובדים ב- IE, ממשיכים להישאר פגיעים.

דרכים לעקיפת הבעיה פשוטות אך זמניות להגנה מפני ניצול אפס יום ב- IE:

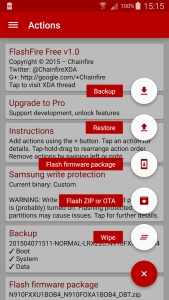

הפתרון הפשוט והעביד להגנה מפני ניצול חדש של 0 ימים ב- IE מסתמך על מניעת טעינה של ספריית JScript.dll. במילים אחרות, על משתמשי IE למנוע את טעינת הספרייה בזיכרון כדי לחסום את ה- ניצול פגיעות זו .

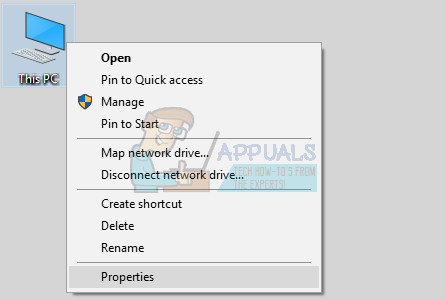

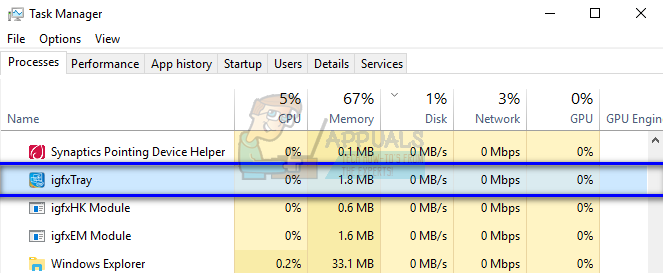

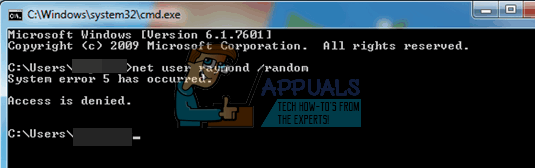

מכיוון שהניצול של 0 ימים ב- IE מנוצל באופן פעיל, משתמשי מערכת ההפעלה Windows שעובדים עם IE חייבים לבצע את ההוראות. כדי להגביל את הגישה ל- JScript.dll, על המשתמשים להפעיל את הפקודות הבאות במערכת Windows שלך עם הרשאות מנהל TheHackerNews .

למערכות 32 סיביות:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P כולם: N

למערכות 64 סיביות:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P כולם: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P כולם: N

מיקרוסופט אישרה כי תפרוס את התיקון בקרוב. משתמשים שמריצים את הפקודות האמורות עלולים לחוות כמה אתרים שמתנהגים בצורה לא יציבה או לא נטענים. כאשר התיקון זמין, ככל הנראה באמצעות Windows Update, משתמשים יכולים לבטל את השינויים על ידי הפעלת הפקודות הבאות:

למערכות 32 סיביות:

cacls% windir% system32 jscript.dll / E / R כולם

תגים אינטרנט אקספלוררלמערכות 64 סיביות:

cacls% windir% system32 jscript.dll / E / R כולם

cacls% windir% syswow64 jscript.dll / E / R כולם