איור לאבטחת סייבר

יצרני תוכנות אנטי-וירוס ואבטחה דיגיטליות פופולריות ESET גילו את התוקפים שניצלו את הפגיעות האחרונה של מערכת ההפעלה Windows. סביר להניח שקבוצת הפריצה שעומדת מאחורי הפיגוע מנהלת ריגול סייבר. מעניין שלא מדובר במטרה או מתודולוגיה טיפוסית של הקבוצה ששמה 'Buhtrap', ומכאן שהניצול מצביע מאוד על כך שהקבוצה אולי הסתובבה.

יצרנית האנטי-וירוס הסלובקית ESET אישרה כי קבוצת האקרים המכונה Buhtrap עומדת מאחורי פגיעות אפס-יום של מערכת ההפעלה של Windows שהנוצלה בטבע. התגלית מעניינת למדי ומטרידה מכיוון שפעילות הקבוצה צומצמה קשות לפני כמה שנים כאשר בסיס קוד הליבה שלה תוכנה הודלף ברשת. לפי הדיווחים, בהתקפה נעשה שימוש בפגיעות אפס יום של מערכת ההפעלה של מערכת ההפעלה Windows לביצוע ריגול סייבר. אין ספק שמדובר בפיתוח חדש שנוגע בעיקר משום שבוהטראפ מעולם לא גילה עניין בהפקת מידע. הפעילויות העיקריות של הקבוצה כללו גניבת כסף. כשהיה פעיל מאוד, היעדים העיקריים של Buhtrap היו מוסדות פיננסיים ושרתיהם. הקבוצה השתמשה בתוכנות ובקודים משלה כדי לפגוע בביטחון הבנקים או לקוחותיה לגניבת כסף.

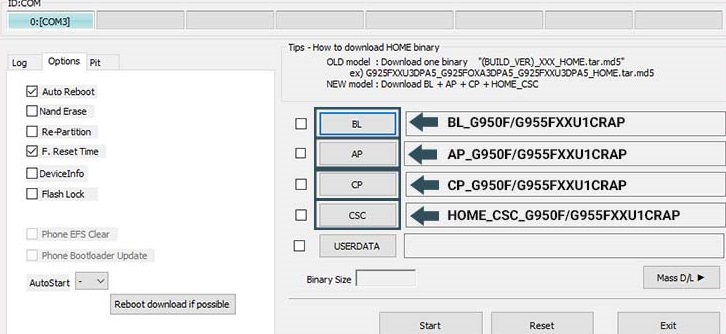

אגב, מיקרוסופט פרסמה זה עתה תיקון לחסימת הפגיעות של מערכת ההפעלה האפסית של Windows. החברה זיהתה את הבאג ותייגה אותו CVE-2019-1132 . התיקון היה חלק מחבילת תיקון יום שלישי 2019.

צירי Buhtrap לריגול סייבר:

מפתחי ESET אישרו את מעורבותה של Buhtrap. יתר על כן, יצרנית האנטי-וירוס אף הוסיפה שהקבוצה הייתה מעורבת בניהול ריגול סייבר. זה מנוגד לחלוטין למעלליו הקודמים של Buhtrap. אגב, ESET מודעת לפעילות האחרונה של הקבוצה, אך לא גילתה את יעדי הקבוצה.

מעניין שכמה סוכנויות אבטחה הצביעו שוב ושוב כי Buhtrap אינה בגד האקרים בחסות המדינה. חוקרי אבטחה בטוחים כי הקבוצה פועלת בעיקר מרוסיה. זה מושווה לעיתים קרובות עם קבוצות פריצה ממוקדות אחרות כמו Turla, Fancy Bears, APT33 וקבוצת המשוואה. עם זאת, יש הבדל מכריע אחד בין Buhtrap לאחרים. הקבוצה לעיתים רחוקות מציגה או לוקחת אחריות על ההתקפות שלה בגלוי. יתר על כן, היעדים העיקריים שלה היו תמיד מוסדות פיננסיים והקבוצה עקבה אחר כסף במקום מידע.

קבוצת Buhtrap משתמשת באפס יום במסעות ריגול אחרונים: מחקר ESET מגלה שקבוצת פשע ידועה לשמצה מנהלת קמפיינים לריגול בחמש השנים האחרונות. ההודעה שקבוצת Buhtrap משתמשת באפס יום במסעות ריגול אחרונים הופיעה לראשונה ב ... https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- שאה שייח (@shah_sheikh) 11 ביולי 2019

Buhtrap עלתה לראשונה בשנת 2014. הקבוצה נודעה לאחר שהלכה אחרי עסקים רוסים רבים. עסקים אלה היו קטנים למדי ומכאן שהשודדים לא הציעו הרבה תשואות משתלמות. ובכל זאת, וזכתה להצלחה, הקבוצה החלה לכוון למוסדות פיננסיים גדולים יותר. Buhtrap החל ללכת אחרי בנקים רוסים שמורים היטב ומאובטחים דיגיטלית. דו'ח מקבוצת IB מציין כי קבוצת Buhtrap הצליחה לברוח עם יותר מ -25 מיליון דולר. בסך הכל, הקבוצה פשטה בהצלחה על 13 בנקים רוסים, טענה חברת האבטחה סימנטק . מעניין שרוב השודדים הדיגיטליים הוצאו להורג בהצלחה בין אוגוסט 2015 לפברואר 2016. במילים אחרות, Buhtrap הצליחה לנצל כשני בנקים רוסים בחודש.

הפעילות של קבוצת Buhtrap נפסקה לפתע לאחר הדלת האחורית של Buhtrap, שילוב מפותח גאוני של כלי תוכנה עלה ברשת. הדיווחים מצביעים על כמה חברים בקבוצה עצמה שהדליפו את התוכנה. בעוד שפעילות הקבוצה נעצרה בפתאומיות, הגישה למערך הכלים העוצמתי של כלי התוכנה, אפשרה למספר קבוצות פריצה קלות לפרוח. באמצעות התוכנה שהשתכללה כבר החלו קבוצות קטנות רבות לבצע את ההתקפות שלהן. החיסרון הגדול היה המספר העצום של התקפות שהתרחשו באמצעות הדלת האחורית של Buhtrap.

מאז הדליפה של הדלת האחורית של Buhtrap, הקבוצה צירפה באופן פעיל לביצוע מתקפות סייבר מתוך כוונה שונה לחלוטין. עם זאת, חוקרי ESET טוענים שהם ראו את טקטיקות השינוי הקבוצתי מאז חזרה בדצמבר 2015. ככל הנראה, הקבוצה החלה להתמקד בסוכנויות ממשלתיות ומוסדות, ציינו ב- ESET, 'תמיד קשה לייחס מסע פרסום לשחקן מסוים כאשר הכלים שלהם הם. קוד המקור זמין באופן חופשי באינטרנט. עם זאת, מכיוון ששינוי היעדים התרחש לפני דליפת קוד המקור, אנו מעריכים בביטחון רב כי אותם אנשים שעומדים מאחורי ההתקפות הראשונות של תוכנות זדוניות של Buhtrap נגד עסקים ובנקים מעורבים גם במיקוד למוסדות ממשלתיים. '

לבוטראפ בטוח יש התפתחות מוזרה ... מגניבת 25 מיליון דולר מבנקים רוסים ... לביצוע פעולות ריגול סייבר. האם זה אפקט bogachev? pic.twitter.com/nuQ7ZKPU1Y

- קטלין Cimpanu (@campuscodi) 11 ביולי 2019

חוקרי ESET הצליחו לתבוע את ידו של Buhtrap בהתקפות אלה משום שהצליחו לזהות דפוסים וגילו כמה קווי דמיון באופן בו נערכו התקפות. 'אף על פי שהתווספו כלים חדשים לארסנל שלהם והעדכונים הוחלו על ישנים יותר, הטקטיקות, הטכניקות והנהלים (TTP) המשמשים בקמפיינים השונים של Buhtrap לא השתנו באופן דרמטי לאורך כל השנים האלה.'

Buhtrap משתמש בפגיעות אפסית של מערכת ההפעלה של Windows שניתן לקנות ברשת החשוכה?

מעניין לציין שקבוצת Buhtrap השתמשה בפגיעות במערכת ההפעלה Windows שהייתה די רעננה. במילים אחרות, הקבוצה פרסמה ליקוי אבטחה שמתויג בדרך כלל כ'אפס יום '. פגמים אלה בדרך כלל אינם מתוקנים ואינם זמינים בקלות. אגב, הקבוצה השתמשה בעבר בפגיעות אבטחה במערכת ההפעלה של Windows. עם זאת, הם בדרך כלל הסתמכו על קבוצות האקרים אחרות. יתר על כן, ברוב המנצלים היו תיקונים שהונפקו על ידי מיקרוסופט. סביר להניח שהקבוצה ביצעה חיפושים בחיפוש אחר מכונות Windows שלא הותאמו לחדור.

זהו המקרה הידוע הראשון בו מפעילי Buhtrap השתמשו בפגיעות לא מתוקנת. במילים אחרות, הקבוצה השתמשה בפגיעות אמיתית של אפס יום בתוך מערכת ההפעלה של Windows. מכיוון שברור שהקבוצה חסרה את הכישורים הדרושים כדי לגלות את הפגמים הביטחוניים, החוקרים מאמינים כי הקבוצה אולי קנתה אותו. קוסטין ראיו, העומד בראש צוות המחקר והניתוח העולמי בקאספרסקי, סבור כי הפגיעות באפס יום היא למעשה פגם 'העלאת פריבילגיות' שנמכר על ידי מתווך לנצל המכונה וולודיה. לקבוצה זו יש היסטוריה שמוכרת ניצול של אפס יום לקבוצות פשע סייבר ולקבוצות מדינת לאום.

Buhtrap # תוכנה זדונית עם דפוס אופייני (וגודל) של בסיס הפעלה מקודד base64 המוטמע בקובץ doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- מרק אושנמאייר (@ochsenmeier) 11 ביולי 2019

יש שמועות שטוענות שהציר של בוהטראפ לריגול סייבר יכול היה להיות מנוהל על ידי המודיעין הרוסי. אף שאינה מבוססת, התיאוריה יכולה להיות מדויקת. יתכן ושירות הביון הרוסי גייס את בוהטראפ כדי לרגל עבורם. הציר יכול להיות חלק מעסקה לסלוח על העבירות הקודמות של הקבוצה במקום נתונים רגישים של חברות או ממשלות. מחלקת המודיעין של רוסיה האמינה כי היא תזמרה בקנה מידה כה גדול בעבר באמצעות קבוצות פריצה של צד שלישי. חוקרי אבטחה טענו כי רוסיה מגייסת באופן קבוע אך לא רשמי אנשים מוכשרים לנסות לחדור לביטחון מדינות אחרות.

מעניין כי בשנת 2015 האמינו כי בוהטראפ היה מעורב בפעולות ריגול סייבר נגד ממשלות. ממשלות מזרח אירופה ומדינות מרכז אסיה טענו באופן שגרתי כי האקרים רוסים ניסו לחדור לביטחונם בכמה הזדמנויות.

תגים אבטחת סייבר

![1 סיומת סיסמת Chrome אינה פועלת [נפתרה]](https://jf-balio.pt/img/how-tos/80/1password-chrome-extension-not-working.png)