מגה

הסיומת הטרויאנית של Chrome של MEGA עודכנה בגרסה נקייה יותר 3.39.5 לאחר שתוקף לא ידוע העלה את הגרסה הטרויאנית לחנות האינטרנט של Google Chrome ב- 4השל ספטמבר. עם תאריך אוטומטי או התקנה, תוסף Chrome יבקש הרשאות מוגברות שבמקור אינן נדרשות על ידי התוסף האמיתי. אם הוענקה האישור, הוא הוחזר לאישור אתרי אינטרנט כגון live.com, amazon.com, github.com ו- google.com, mymonero.com, myetherwallet.com, idex.market ו- HTTP Post לבקשות לשרת אתרים אחרים שהיה ממוקם באוקראינה.

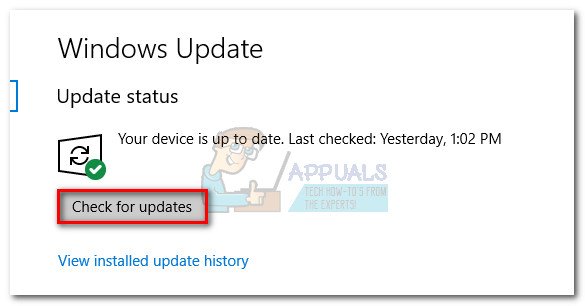

ארבע שעות לאחר שהפרה זו התרחשה, MEGA נקטה פעולה מיידית ועדכנה את הסיומת הטרויאנית בגרסה 3.39.5 נקייה יותר, ובכך קבעה אוטומטית את ההתקנות שהושפעו. עקב הפרה זו, גוגל הסירה את התוסף הזה מחנות האינטרנט של Chrome לאחר חמש שעות.

ה בלוג רלוונטי מאת MEGA הצהירה את הסיבה להפרת האבטחה הזו והטילה במידת מה את האשמה על גוגל, 'למרבה הצער, גוגל החליטה לא לאפשר חתימות מפרסמים על סיומות Chrome וכעת היא מסתמכת רק על החתימה עליהן באופן אוטומטי לאחר ההעלאה לחנות האינטרנט של Chrome, מה שמסיר חסם חשוב בפני חיצוני פְּשָׁרָה. MEGAsync ותוסף Firefox שלנו חתומים ומתארחים על ידינו ולכן לא יכלו להיות קורבן לווקטור התקפה זה. בעוד שאפליקציות המובייל שלנו מתארחות על ידי אפל / גוגל / מיקרוסופט, הן חתומות על ידינו באופן קריפטוגרפי ולכן הן גם חסינות. '

על פי הבלוג , רק אותם משתמשים הושפעו מהפרה זו שהותקנה במחשב שלהם תוסף MEGA Chrome בזמן האירוע, התאפשר התאחדות אוטומטית והתקבלה הרשאה נוספת. כמו כן, אם גרסה 3.39.4 הותקנה לאחרונה, הרחבה הטרויאנית תשפיע על המשתמשים. הערה חשובה נוספת למשתמשים נמסרה על ידי צוות MEGA, 'שימו לב שאם ביקרתם באתר כלשהו או עשיתם שימוש בתוסף אחר השולח אישורי טקסט רגיל באמצעות בקשות POST, באמצעות הגשת טופס ישיר או באמצעות תהליך XMLHttpRequest ברקע ( MEGA אינו אחד מהם) בעוד שהסיומת הטרויאנית הייתה פעילה, שקול כי האישורים שלך נפגעו באתרים ו / או ביישומים אלה. '

עם זאת, המשתמשים שניגשים https://mega.nz ללא תוסף Chrome לא יושפע.

בחלק האחרון של הבלוג שלהם, מפתחי מגה התנצלו על אי הנוחות שנגרמה למשתמשים בגלל אירוע מסוים זה. הם טענו שבכל מקום אפשרי, MEGA השתמשה בנהלי שחרור קפדניים עם סקירת קוד רב צדדית, חתימות קריפטוגרפיות וזרימת עבודה חזקה. עוד ציינה MEGA כי היא חוקרת באופן פעיל את אופי התקיפה וכיצד העבריין קיבל גישה לחשבון חנות האינטרנט של Chrome.