אפל (צילום: Medhat Dawoud ב- Unsplash)

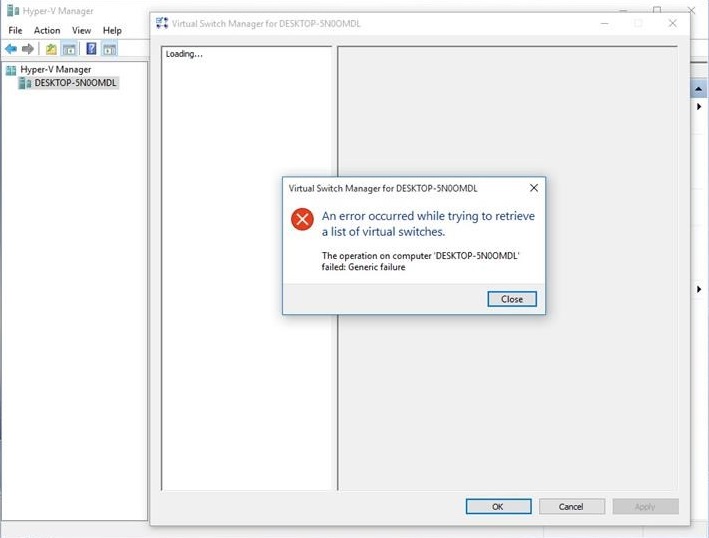

Apple iOS, מערכת ההפעלה המוגדרת כברירת מחדל עבור כל מכשירי האייפון, הכילה שש נקודות תורפה קריטיות של 'אפס אינטראקציה'. צוות 'פרויקט אפס' המובחר של גוגל, המצוד אחר באגים קשים ופגמים בתוכנה, גילה את אותו הדבר. מעניין שצוות מחקר האבטחה של גוגל גם העתיק בהצלחה את הפעולות שניתן לבצע באמצעות פגמי האבטחה בטבע. באגים אלה יכולים לאפשר לכל תוקף מרוחק לקחת שליטה ניהולית באייפון של אפל מבלי שהמשתמש יצטרך לעשות דבר מלבד לקבל ולפתוח הודעה.

גרסאות מערכת ההפעלה של אפל לאייפון לפני iOS 12.4 נמצאו רגישות לשישה באגי אבטחה 'ללא אינטראקציה', גילה גוגל. שני חברים בפרויקט אפס של גוגל פרסמו פרטים ואף הדגימו בהצלחה Proof-of-Concept עבור חמש מתוך שש הפגיעות. פגמי האבטחה יכולים להיחשב חמורים למדי פשוט משום שהם דורשים את כמות הפעולות הנמוכה ביותר שביצע הקורבן הפוטנציאלי בכדי לפגוע באבטחת האייפון. פגיעות האבטחה משפיעה על מערכת ההפעלה iOS וניתן לנצל אותה באמצעות לקוח iMessage.

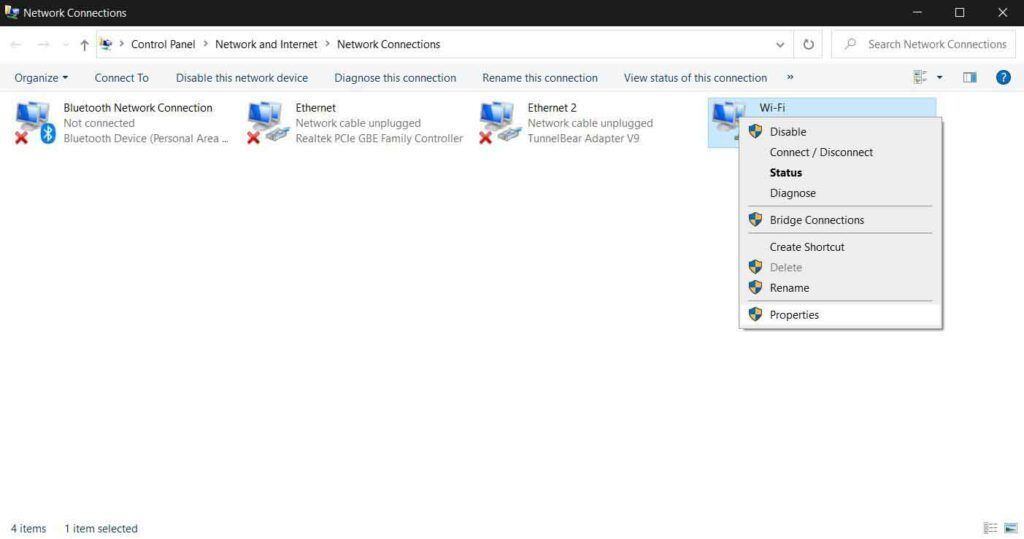

גוגל מקפידה על 'שיטות אחראיות' ומודיעה לאפל על פגמי האבטחה הקשים ב- iPhone iOS:

גוגל תחשוף פרטים על נקודות התורפה באייפון של אפל לאייפון בכנס האבטחה של Black Hat בלאס וגאס בשבוע הבא. עם זאת, ענקית החיפוש שמרה על הנוהג האחראי שלה להתריע בפני חברות בהתאמה על פרצות אבטחה או דלתות אחוריות, ודיווחה תחילה על הנושאים לאפל כדי לאפשר לה להנפיק טלאים לפני שהצוות חושף את הפרטים בפומבי.

בהתחשב בשגיאות האבטחה הקשות, אפל מיהרה לתקן את החרקים. עם זאת, יתכן שזה לא הצליח לחלוטין. פרטים על אחת הפגיעות 'חסרות האינטראקציה' נשמרו פרטיות מכיוון שאפל לא פתרה לחלוטין את הבאג. המידע אודותיו הוצע על ידי נטלי סילבנוביץ ', אחת משני החוקרים של Google Project Zero שמצאו ודיווחו על הבאגים.

גוגל מגלה אגרוף פגמים באפליקציית iMessage של אפל

שום דבר אינו חסין מפני וירוסים, תוכנות זדוניות וכדומה או לפגמי קידוד: MacOS, Android, iOS, Linux, Windows - כולם פגיעים. תיקונים ואנטי-ויראלים הם תמיד חיוניים לכל מערכות ההפעלה https://t.co/sTpLUY2XqO

- סקוטי (@osusuki) 30 ביולי 2019

החוקר ציין גם כי ארבעה מתוך ששת באגי האבטחה עלולים להוביל לביצוע קוד זדוני במכשיר iOS מרוחק. מה שמעניין עוד יותר הוא העובדה שבאגים אלה לא היה צורך באינטראקציה של המשתמש. התוקפים צריכים פשוט לשלוח הודעה לקויה באופן מקודד לטלפון של הקורבן. הקוד הזדוני יכול היה לבצע את עצמו בקלות לאחר שהמשתמש פתח את ההודעה כדי להציג את הפריט שהתקבל. שני המעללים האחרים יכולים לאפשר לתוקף לדלוף נתונים מזיכרון המכשיר ולקרוא קבצים מהתקן מרוחק. באופן מפתיע, אפילו הבאגים הללו לא היו זקוקים לאינטראקציה של המשתמש.

אפל תוכל לתקן בהצלחה רק חמש מתוך שש פגיעות האבטחה 'אפס אינטראקציה' ב- iPhone iOS?

כל ששת ליקויי האבטחה היו אמורים להיות תוקנו בהצלחה בשבוע שעבר, ב- 22 ביולי, עם מהדורת iOS 12.4 של אפל . עם זאת, נראה שזה לא המקרה. חוקר האבטחה ציין כי אפל הצליחה לתקן רק חמש מתוך שש נקודות התורפה 'אפס אינטראקציה' באבטחה ב- iOS iOS. ובכל זאת, פרטים על חמשת הבאגים שתוקנו זמינים ברשת. גוגל הציעה את אותו הדבר באמצעות מערכת דיווח הבאגים שלה.

שלושת הבאגים שאפשרו ביצוע מרחוק והעניקו שליטה מנהלית באייפון של הקורבן הם CVE-2019-8647 , CVE-2019-8660 , ו CVE-2019-8662 . דוחות הבאגים המקושרים מכילים לא רק פרטים טכניים אודות כל באג, אלא גם קוד הוכחה למושג שניתן להשתמש בו לצורך מלאכת יד. מכיוון שאפל לא הצליחה לתקן בהצלחה את הבאג הרביעי מקטגוריה זו, פרטיו של זה נשמרו חסויים. גוגל תייגה את פגיעות האבטחה הזו כ- CVE-2019-8641.

אחד הפגמים הללו הוא נושא קריאה מחוץ לתחום (CVE-2019-8646) שעשוי לאפשר לתוקפים מרוחקים לקרוא את תוכן הקבצים המאוחסנים על הקורבן. #iOS מכשיר רק על ידי שליחת הודעה שגויה באמצעות iMessage.

- חדשות ההאקר (@TheHackersNews) 30 ביולי 2019

גוגל תייגה את הבאגים החמישית והשישית כ- CVE-2019-8624 ו CVE-2019-8646 . פגמים ביטחוניים אלה עלולים לאפשר לתוקף להשתמש במידע הפרטי של הקורבן. אלה מדאיגים במיוחד מכיוון שהם יכולים לדלוף נתונים מזיכרון המכשיר ולקרוא קבצים מהתקן מרוחק מבלי להזדקק לכל אינטראקציה מהקורבן.

עם iOS 12.4, ייתכן שאפל חסמה בהצלחה כל ניסיון לשלוט מרחוק באייפונים דרך פלטפורמת iMessage הפגיעה. עם זאת, קיומם וזמינותו הפתוחה של קוד הוכחה למושג פירושו האקרים או קודנים זדוניים עדיין יכולים לנצל מכשירי iPhone שלא עודכנו ל- iOS 12.4. במילים אחרות, למרות שמומלץ תמיד להתקין עדכוני אבטחה ברגע שהם זמינים, במקרה זה חשוב להתקין את עדכון ה- iOS האחרון שאפל פרסמה ללא כל עיכוב. האקרים רבים מנסים לנצל נקודות תורפה גם לאחר שתוקנו או תוקנו. הסיבה לכך היא שהם מודעים היטב לכך שיש אחוז גבוה של בעלי מכשירים שלא מתעדכנים במהירות או פשוט מעכבים את עדכון המכשירים שלהם.

פגמי אבטחה קשים ב- iOS של iPhone הם משתלמים למדי ומתגמלים כלכלית ברשת החשוכה:

שש פגיעות האבטחה 'אפס אינטראקציה' התגלו על ידי סילבנוביץ 'וחוקר גוגל בפרויקט אפס אבטחה, סמואל גרוס. סילבנוביץ 'יעביר מצגת אודות נקודות תורפה מרוחקות וחסרות אינטראקציה באייפון בכנס האבטחה של Black Hat המתוכנן להתקיים בלאס וגאס בשבוע הבא.

' אפס אינטראקציה 'או' ללא חיכוך הפגיעות מסוכנות במיוחד וגורמות לדאגה עמוקה בקרב מומחי אבטחה. א קטע קטן על השיחה שסילבנוביץ 'יעביר בכנס מדגיש את החששות מפני פגמי אבטחה כאלה ב- iPhone iOS. 'היו שמועות על נקודות תורפה מרוחקות שלא דורשות שום אינטראקציה של משתמשים כדי לתקוף את האייפון, אך יש מידע מוגבל על ההיבטים הטכניים של התקפות אלה על מכשירים מודרניים. מצגת זו בוחנת את משטח ההתקפה המרוחק ללא אינטראקציה של iOS. הוא דן בפוטנציאל הפגיעות ב- SMS, MMS, Visual Voice Visual, iMessage ו- Mail, ומסביר כיצד להגדיר כלים לבדיקת רכיבים אלה. הוא כולל גם שתי דוגמאות לפגיעות שהתגלו בשיטות אלה. '

חוקרי אפס של Google Project חושפים 5 פגמי iMessage 'אפס אינטראקציה', 4 תוקנו ב- iOS 12.4 @Google

CVE-2019-8660 הוא פגם בשחיתות בזיכרוןשניים מהפגמים שנחשפו עלולים לגרום להתרסקות של ממשק המשתמש של iPhone

אחד החוקרים יפרט את הפגמים ב- Black Hat USA 2019 pic.twitter.com/slkkkOoObE

- טק יומי (@ VikasGoud1997) 30 ביולי 2019

המצגת אמורה להיות אחת הפופולריות ביותר בכנס בעיקר משום שבאגים של iOS ללא אינטראקציה בין משתמשים הם נדירים מאוד. רוב המכשירים של iOS ו- MacOS מסתמכים על הטעיה בהצלחה של הקורבן להפעיל אפליקציה או לחשוף את תעודות הזהות שלהם ל- Apple. באג של אפס אינטראקציה מחייב רק פתיחת הודעה נגועה כדי להפעיל את הניצול. זה מגדיל משמעותית את הסיכויים להידבקות או להתפשרויות אבטחה. לרוב משתמשי הסמארטפון יש נדל'ן מוגבל במסך ובסופו של דבר פותחים הודעות כדי לבדוק את תוכנו. מסר בעל מבנה חכם ומנוסח היטב מגביר לרוב באופן אקספוננציאלי את האותנטיות הנתפסת, ודוחף עוד יותר את סיכויי ההצלחה.

סילבנוביץ 'הזכיר כי ניתן לשלוח הודעות זדוניות כאלה באמצעות SMS, MMS, iMessage, דואר או אפילו הודעה קולית חזותית. הם היו צריכים לגמור רק לטלפון של הקורבן ולהיפתח. 'פגיעות כאלה הן הגביע הקדוש של תוקף, ומאפשרות להם לפרוץ למכשירים של הקורבנות שלא מזוהים.' אגב, עד היום נמצא כי פגיעות אבטחה מינימליות או 'אפס אינטראקציה' כאלה שימשו רק את הספקים והיצרנים של כלי יירוט חוקיים ותוכנות מעקב. זה פשוט אומר כזה באגים מתוחכמים ביותר שגורמים למידת החשדות הנמוכה ביותר מתגלים ונסחרים בעיקר על ידי ספקי תוכנה הפועלים ברשת האפלה. רק קבוצות פריצות ממומנות וממוקדות בדרך כלל יש גישה אליהם. הסיבה לכך היא שספקים שאוחזים בפגמים כאלה מוכרים אותם בסכומי כסף עצומים.

על פי תרשים מחירים שפורסם על ידי זירודיום , פגיעות כאלה שנמכרות באינטרנט האפל או בשוק השחור של התוכנה עשויות לעלות מעל מיליון דולר כל אחת. פירוש הדבר שסילבנוביץ 'פרסמה אולי פרטים על ניצולי אבטחה שייתכן שגבו ספקי תוכנה לא חוקיים בין 5 מיליון דולר ל -10 מיליון דולר. Crowdfense , פלטפורמה נוספת שעובדת עם מידע אבטחה, טוענת שהמחיר יכול היה להיות בקלות הרבה יותר גבוה. הפלטפורמה מבססת את הנחותיה על כך שהפגמים הללו היו חלק מ' שרשרת התקפה ללא לחיצה ”. יתר על כן, הפגיעות עבדו על גרסאות עדכניות של מעללי iOS. בשילוב עם העובדה שהיו שישה כאלה, ספק נצלני יכול היה בקלות להרוויח יותר מ -20 מיליון דולר עבור המגרש.

תגים תפוח עץ אבטחת סייבר גוגל ios

![[FIX] שגיאת זמן ריצה בעת התקנת Malwarebytes (לא ניתן היה להתקין את ה- Proc)](https://jf-balio.pt/img/how-tos/22/runtime-error-when-installing-malwarebytes.jpg)