גוגל אנדרואיד

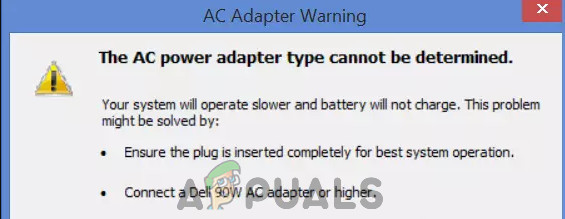

תוכנת כופר חדשה למכשירים ניידים עלתה ברשת. הנגיף הדיגיטלי המשתנה ומתפתח מכוון לסמארטפונים המריצים את מערכת ההפעלה אנדרואיד של גוגל. התוכנה הזדונית מנסה להשיג כניסה באמצעות הודעת SMS פשוטה אך מוסווה בחוכמה ואז מתחפרת עמוק בתוך המערכת הפנימית של הטלפון הנייד. מלבד האחיזה בבני ערובה ביקורתיים ורגישים, התולעת החדשה מנסה באופן אגרסיבי להתפשט לקורבנות אחרים דרך פלטפורמות התקשורת של הסמארטפון שנפגעו. המשפחה החדשה של תוכנות כופר מסמנת אבן דרך חשובה אך נוגעת למערכת ההפעלה של Android של גוגל שנחשבה יותר ויותר בטוחה יחסית להתקפות סייבר ממוקדות.

אנשי מקצוע בתחום אבטחת הסייבר שעבדו עבור אנטי-וירוס הפופולרי, חומת האש ומפתחי כלי ההגנה הדיגיטליים האחרים ESET, גילו משפחה חדשה של תוכנות כופר המיועדות לתקוף את מערכת ההפעלה הניידת של גוגל. הסוס הטרויאני הדיגיטלי משתמש בהודעות SMS להפצה, ציינו החוקרים. חוקרי ESET כינו את התוכנה הזדונית החדשה כ- Android / Filecoder.C, וראו פעילות מוגברת של אותה תוכנה. אגב, תוכנת הכופר נראית חדשה למדי, אך היא מייעדת את סופה של ירידה של שנתיים בזיהויים חדשים בתוכנות זדוניות של Android. במילים פשוטות, נראה כי נראה כי להאקרים עניין מחודש במיקוד למערכות הפעלה של סמארטפונים. רק היום דיווחנו על מספר רב פרצות אבטחה 'אפס אינטראקציה' שהתגלו במערכת ההפעלה של אפל iPhone iOS .

מקודד הסרטים פעיל מאז יולי 2019 אך מתפשט במהירות ובאגרסיביות באמצעות הנדסה חברתית חכמה

על פי חברת האנטי-וירוס והאינטרנט הסלובקית, Filecoder נצפה בטבע ממש לאחרונה. חוקרי ESET טוענים כי הבחינו בתוכנת הכופר שהתפשטה באופן פעיל מאז 12 ביולי 2019. במילים פשוטות, נראה כי התוכנה הזדונית עלתה לפני פחות מחודש, אך השפעתה עשויה להיות גוברת מדי יום.

הנגיף מעניין במיוחד מכיוון שהתקפות על מערכת ההפעלה אנדרואיד של גוגל פוחתות בהתמדה מזה כשנתיים. זה יצר תפיסה כללית כי אנדרואיד הייתה חסינת בעיקר מפני וירוסים או שהאקרים לא עוקבים ספציפית אחר סמארטפונים, ובמקום זאת מכוונים למחשבים שולחניים או לחומרה ואלקטרוניקה אחרים. סמארטפונים הם מכשירים אישיים למדי, ולכן הם יכולים להיחשב כמטרות פוטנציאליות מוגבלות בהשוואה למכשירים המשמשים חברות וארגונים. למיקוד מחשבים אישיים או מכשירים אלקטרוניים בהגדרות כה גדולות יש כמה יתרונות פוטנציאליים שכן מכונה שנמצאת בסכנה יכולה להציע דרך מהירה להתפשר על כמה מכשירים אחרים. ואז מדובר בניתוח מידע כדי לבחור מידע רגיש. אגב, נראה שיש כמה קבוצות פריצות המוטל על ביצוע פיגועי ריגול בקנה מידה גדול .

התראת אבטחה: זן FileCoder של Android Ransomware עולה: זן חדש של תוכנת כופר עלה ב- Android #נייד מכשירים. היא מכוונת למי שמריץ את מערכת ההפעלה אנדרואיד 5.1 ומעלה. זן זה של תוכנת כופר של Android נקרא על ידי ... https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Aquia Solutions (@AquiaSolutions) 30 ביולי 2019

לעומת זאת, תוכנת הכופר החדשה רק מנסה להגביל את הבעלים של הטלפון החכם אנדרואיד מגישה למידע אישי. אין שום אינדיקציה לכך שהתוכנה הזדונית מנסה לדלוף או לגנוב מידע אישי או רגיש או להתקין מטענים אחרים כמו מחזיקי מפתחות או מעקב אחר פעילויות כדי לנסות להשיג גישה למידע פיננסי.

כיצד מתפשט תוכנת כופר של קובץ על מערכת ההפעלה אנדרואיד של גוגל?

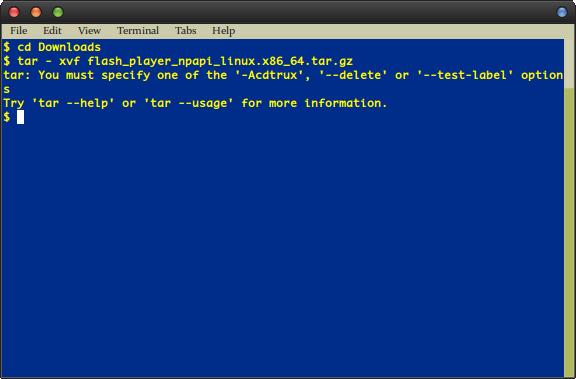

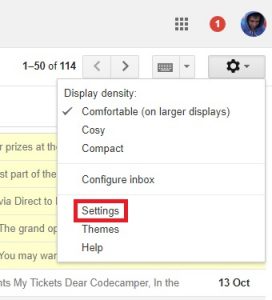

החוקרים גילו כי תוכנת הכופר של Filecoder מתפשטת באמצעות הודעות אנדרואיד או מערכת SMS, אך נקודת המוצא שלה נמצאת במקום אחר. נראה כי הנגיף משגר באמצעות פוסטים זדוניים בפורומים מקוונים כולל Reddit ומפתחי העברת ההודעות של מפתחי אנדרואיד XDA. לאחר ש- ESET הצביעה על ההודעות הזדוניות, מפתחי XDA נקטו פעולה מהירה והורידו את התקשורת החשודה, אך התוכן המפוקפק עדיין היה קיים בזמן הפרסום ב- Reddit.

מרבית הפוסטים והתגובות הזדוניות שנמצאו על ידי ESET מנסים לפתות קורבנות להורדת התוכנה הזדונית. הנגיף מושך את הקורבן על ידי חיקוי התוכן שקשור בדרך כלל לחומר פורנוגרפי. בחלק מהמקרים החוקרים צפו גם בכמה נושאים טכניים המשמשים כפיתיון. אולם ברוב המקרים התוקפים כללו קישורים או קודי QR המפנים לאפליקציות הזדוניות.

כדי למנוע זיהוי מיידי לפני הגישה אליו, הקישורים של התוכנה הזדונית מוסווים כקישורי bit.ly. בעבר נעשה שימוש בכמה אתרי קיצור קישורים כאלה כדי להפנות משתמשי אינטרנט תמימים לאתרים זדוניים, לבצע פישינג והתקפות סייבר אחרות.

האקרים המפיצים תוכנות כופר של Android באמצעות SMS לאנשי הקשר שלכם ומצפינים את קבצי המכשירים שלכם: משפחה חדשה של תוכנות כופר אנדרואיד המכונות אנדרואיד / Filecoder.C הפיצה פורומים מקוונים שונים ומשתמשת בהמשך ברשימת אנשי הקשר של הקורבן כדי לשלוח SMS עם ... https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- שאה שייח (@shah_sheikh) 30 ביולי 2019

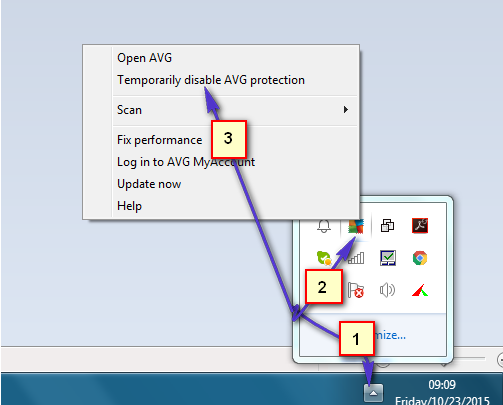

לאחר שתוכנת הכופר של Filecoder שתלה את עצמה היטב במכשיר הנייד אנדרואיד של הקורבן, היא לא מתחילה מיד לנעול את פרטי המשתמש. במקום זאת, התוכנה הזדונית פושעת תחילה על אנשי הקשר של מערכת אנדרואיד. החוקרים הבחינו בהתנהגות מעניינת אך תוקפנית באופן מטריד של תוכנת הכופר Filecoder. בעיקרו של דבר, התוכנה הזדונית עוברת במהירות אך ביסודיות ברשימת אנשי הקשר של הקורבן כדי להפיץ את עצמה.

התוכנה הזדונית מנסה לשלוח הודעת טקסט מנוסחת בקפידה לכל רשומות ברשימת אנשי הקשר של המכשיר הנייד אנדרואיד. כדי להגדיל את הסיכויים של הקורבנות הפוטנציאליים ללחוץ ולהוריד את תוכנת הכופר, נגיף ה- Filecoder מפיץ טריק מעניין. הקישור הכלול בהודעת הטקסט הנגועה מתפרסם כאפליקציה. חשוב מכך, התוכנה הזדונית מבטיחה שההודעה מכילה את תמונת הפרופיל של הקורבן הפוטנציאלי. יתר על כן, התמונה ממוקמת בקפידה כך שתשתלב באפליקציה שהקורבן כבר משתמש בה. במציאות, זו אפליקציה מזויפת זדונית המחסה את תוכנת הכופר.

עוד יותר מדאיג את העובדה כי תוכנת כופר Filecoder מקודדת להיות רב לשונית. במילים אחרות, תלוי בהגדרת השפה של המכשיר הנגוע, ניתן לשלוח את ההודעות באחת מתוך 42 גרסאות שפה אפשריות. התוכנה הזדונית מכניסה אוטומטית את שם איש הקשר בתוך ההודעה, כדי להגביר את האותנטיות הנתפסת.

כיצד מקודד כופר הקובץ מדביק ועובד?

הקישורים שיצרו התוכנה הזדונית מכילים בדרך כלל אפליקציה שמנסה לפתות קורבנות. המטרה האמיתית של האפליקציה המזויפת פועלת בדיסקרטיות ברקע. אפליקציה זו מכילה הגדרות פיקוד ושליטה (C2) בקוד קשיח, כמו גם כתובות ארנק ביטקוין, בתוך קוד המקור שלה. התוקפים השתמשו גם בפלטפורמת שיתוף הפתקים המקוונת Pastebin, אך היא משמשת רק כצינור לאחזור דינמי ואולי לנקודות זיהום נוספות.

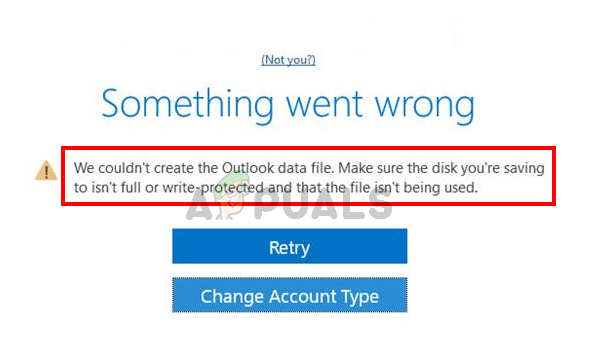

לאחר שתוכנת הכופר Filecoder שלחה בהצלחה את ה- SMS הנגוע באצוות והשלמה את המשימה, היא סורקת את המכשיר הנגוע כדי למצוא את כל קבצי האחסון ומצפינה את רובם. חוקרי ESET גילו כי התוכנה הזדונית תצפין את כל סוגי הרחבות הקבצים המשמשות בדרך כלל לקבצי טקסט, תמונות, קטעי וידאו וכו '. אך משום מה, היא משאירה קבצים ספציפיים ל- Android כגון .apk או .dex. התוכנה הזדונית גם אינה נוגעת בקבצי Zip ו- .RAR דחוסים, ובקבצים מעל 50 מגהבייט. החוקרים חושדים כי יוצרי התוכנה הזדונית עשויים לבצע עבודה גרועה של העתקת הדבקות בהעלאת תוכן מ- WannaCry, סוג כופר ופורה הרבה יותר של כופר. כל הקבצים המוצפנים מצורפים עם הסיומת '.seven'

חוקרים מגלים את Android / Filecoder.C, משפחת כופר אנדרואיד חדשה שמנסה להתפשט לאנשי הקשר של הקורבנות ומפעילה כמה טריקים יוצאי דופן https://t.co/5iCvkVbAND @welececurity @מקרה #כופרה #דְמוּי אָדָם pic.twitter.com/d150eY4N7X

- דייוויד ביסון (@ DMBisson) 30 ביולי 2019

לאחר הצפנת הקבצים במכשיר הנייד אנדרואיד בהצלחה, תוכנת הכופר מהבהבת אז כופר אופייני המכיל דרישות. החוקרים שמו לב כי תוכנת הכופר של Filecoder מציבה דרישות שנע בין כ 98 $ ל 188 $ בקריפטו. כדי ליצור תחושת דחיפות, התוכנה הזדונית כוללת גם טיימר פשוט שנמשך כ -3 ימים או 72 שעות. הערת הכופר מזכירה גם כמה קבצים היא מחזיקה כבן ערובה.

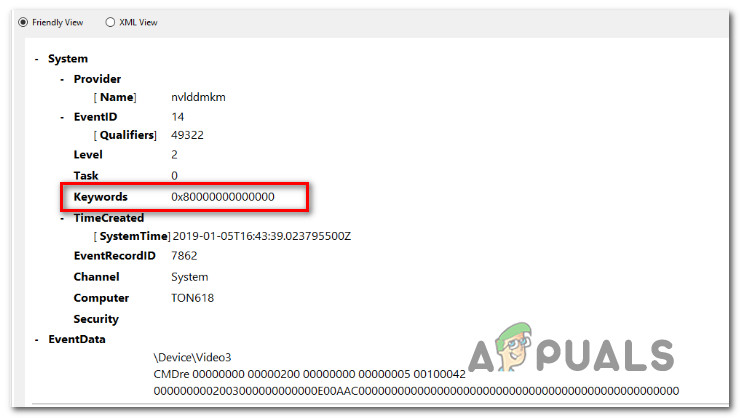

מעניין כי תוכנות כופר אינן נועלות את מסך המכשיר ואינן מונעות שימוש בסמארטפון. במילים אחרות, הקורבנות עדיין יכולים להשתמש בסמארטפון אנדרואיד שלהם, אך לא תהיה להם גישה לנתונים שלהם. יתר על כן, גם אם הקורבנות איכשהו מסירים את האפליקציה הזדונית או החשודה, היא אינה מבטלת את השינויים או מפענחת את הקבצים. מקודד הקבצים מייצר זוג מפתחות ציבורי ופרטי בעת הצפנת תוכן המכשיר. המפתח הציבורי מוצפן באלגוריתם חזק RSA-1024 וערך מקודד שנשלח ליוצרים. לאחר שהקורבן ישלם באמצעות פרטי הביטקוין המסופקים, התוקף יכול לפענח את המפתח הפרטי ולשחרר אותו לקורבן.

מקודד הסרטים לא רק אגרסיבי אלא גם מורכב להתרחק:

חוקרי ESET דיווחו קודם כי ניתן להשתמש בערך מפתח מקודד לפענוח קבצים מבלי לשלם את דמי הסחיטה על ידי 'שינוי אלגוריתם ההצפנה לאלגוריתם פענוח.' בקיצור, החוקרים חשו כי יוצרי תוכנת הכופר Filecoder השאירו אחריהם בשוגג שיטה פשוטה למדי ליצור מפענח.

'בשל מיקוד צר ופגמים הן בביצוע הקמפיין והן ביישום ההצפנה שלו, ההשפעה של תוכנת כופר חדשה זו מוגבלת. עם זאת, אם היזמים יתקנו את הפגמים והמפעילים יתחילו לכוון לקבוצות משתמשים רחבות יותר, תוכנת הכופר Android / Filecoder.C עלולה להפוך לאיום רציני. '

ה החוקרים עדכנו את פוסטם אודות תוכנת הכופר Filecoder והבהיר כי ''המפתח המקודד' הזה הוא מפתח ציבורי של RSA-1024, שלא ניתן לשבור אותו בקלות, ולכן יצירת מפענח עבור תוכנת כופר מסוימת זו קרובה לבלתי אפשרית.'

באופן מוזר, החוקרים גם הבחינו כי אין בקוד תוכנת הכופר שום תומך בטענה שהנתונים המושפעים יאבדו לאחר סיום טיימר הספירה לאחור. יתר על כן, נראה כי יוצרי התוכנה הזדונית משחקים עם סכום הכופר. בעוד ש- Bitcoin או ה- BTC 0.01 נשארים סטנדרטיים, נראה שהמספרים הבאים הם מזהה המשתמש שנוצר על ידי התוכנה הזדונית. החוקרים חושדים ששיטה זו יכולה לשמש גורם אימות כדי להתאים את התשלומים הנכנסים לקורבן כדי ליצור ולשלוח את מפתח הפענוח.

תגים דְמוּי אָדָם